Какие программы могут возникнуть при использовании нелицензионного программного продукта

Нелицензионное ПО — теория и практика

Не прячьте Ваши денежки, или печальная история слепого кота Базилио и прекрасной лисы Алисы

«Тебя посодють. А ты не воруй»

к/ф «Берегись автомобиля»

А в чем дело, собственно?

Люди всегда были падки на «халяву». Очень трудно заставить человека выложить свои денежки, если он знает, что можно получить все то же самое, но бесплатно. Конечно, есть этические нормы, законы и правоохранительные органы, которые в той или иной степени регулируют эту страсть. Каждый знает, что красть нечто, принадлежащие другому человеку, плохо, поскольку это нанесет законному владельцу вещи конкретный ущерб. Причиной этого является сформулированный Ломоносовым закон «ничто не появляется ниоткуда, и не исчезает в никуда», известный как закон сохранения массы. И одной из главных заповедей, которую нормальные родители пытаются довести до своих детей во всем мире является: «нельзя брать чужое без спросу». Человек, который не усвоил этой простой истины как следует, не имеет права называться порядочным.

Однако все это касается только материальных ценностей — всего того, что можно пощупать руками. Но человек тем и отличается от животных, что, кроме материальных ценностей, определенный интерес для него представляют и ценности интеллектуальные. Закон сохранения массы на них не распространяется, поэтому их заимствование напрямую не ассоциируется с воровством. Кроме того, в течение всей жизни любой человек заимствует и использует знания и опыт, полученные другими. И очень часто ничего за это не должен никому, или должен далеко не тому, кого можно было бы считать законным владельцем. Воровством это не считается и не является. Вообще: если подходить к этому вопросу буквально, то любое учебное заведение является высокоорганизованным преступным сообществом, которое занимается грабежом в особо крупных размерах, а в особо запущенных случаях (о ужас!) к тому же собирает дополнительную мзду с тех негодяев, которые потребляют краденное. Поэтому проблема воспитания у детей уважения к чужой интеллектуальной собственности занимает родителей меньше всего, тем более что до недавнего времени очень немногим приходилось с ней сталкиваться. Да и то, как правило, все было достаточно просто и очевидно: это были либо случаи плагиата (отвратительность которых ясна сама по себе), либо шпионажа, а это уже особая история. То есть, если они у нас, то на лицо подлые происки убийц и шпионов, а если мы у них, то это уже подвиг разведчика :)

Но вот появились компьютеры, и вопрос защиты прав на интеллектуальную собственность из чего-то далекого превратился в насущную проблему, с которой столкнулись миллионы, если не сотни миллионов пользователей. Произошло так потому, что без программного обеспечения (той самой интеллектуальной собственности), самый крутой компьютер является всего-навсего грудой железок. И (с другой стороны) если с одного и того же компакта поставить программу один раз, или сто, то сам компакт от этого своих свойств не изменит и, на первый взгляд, никто от этого не пострадает. Наоборот, всем (а особенно тому, кто воспользовался содержимым этого диска) станет только лучше. Но у разработчиков содержимого этого компакта на этот счет совсем другое мнение. Понять можно всех: и производителей программного обеспечения, которые тратят немалые силы и средства на разработку и отладку своих продуктов, и пользователей, не особо жаждущих платить за компакт-диск себестоимостью 0.6$ (если не меньше) в сотни, или тысячи раз больше. Поэтому в борьбе между жадностью и совестью чаще побеждает жадность (тем более, большинство понимает только умом, но отнюдь не сердцем, что это является банальным воровством). Таким образом, на пути распространения нелицензионного софта стоят только карательные органы.

До последнего времени они не сильно утруждали себя этим вопросом, но, похоже, времена меняются. Поэтому, чтобы вас не застали врасплох, я опишу, как происходят подобные рейды, за что ловят, и чем это грозит на примере одной из небольших республик бывшего Советского Союза. Вся информация, которая будет представлена ниже, не является пустыми умозаключениями и плодом абстрактных размышлений, а основана целиком и полностью на реальных фактах и реально происходивших (и происходящих) событиях. Некоторые из дел, с которыми я знаком, уже закончились, по другим продолжается следствие, часть прошла суд первой инстанции и ждет второго. По ряду причин, объяснять которые я не намерен, не будет никаких конкретных дат, названий или фамилий. Безусловно, в деталях ситуация может различаться в зависимости от места действия, но наши и ваши милиционеры (или полицейские) прошли одну и ту же школу, так что не думаю, что отличия будут слишком большими. В общем: кто предупрежден, тот вооружен.

Софт

Первое, с чего необходимо начать — определить спектр «опасного» программного обеспечения, за которое можно пострадать. Сделать это несложно: надо просто собрать ценники фирм торгующих программным обеспечением в вашем районе, и сравнить ассортимент предлагаемой ими продукции с тем, что можно встретить на ваших компьютерах. При этом сравнивать лучше не по названию продуктов, а по названию фирм-производителей. Любые совпадения автоматически переводят совпавшие продукты в группу повышенного риска. Происходит это потому, что в любом суде должен быть истец и ответчик, пострадавший и обвиняемый. Нет пострадавшего — нет и обвиняемого. И наличие продуктов какой-либо из фирм в прайс-листе одной из компаний, с высокой долей вероятности означает наличие официального представителя этой фирмы, который сможет выступить в суде в качестве пострадавшей стороны. Однако, если вы не нашли в продаже ничего похожего на используемый программный продукт, не стоит преждевременно радоваться. Во-первых, представитель может быть — просто вы плохо искали. Во-вторых, в особых случаях (например когда сумма ущерба очень велика), в качестве пострадавшего может выступить государство (в виде налоговой полиции), потому как оно не получило налога с продажи, который должно было бы получить, если бы спорная программа была бы приобретена законным путем. Соответственно, чем выше потенциальная стоимость программного обеспечения, тем выше риск, что такое может случиться. Оправдания вроде того, что «я бы купил, да никто не торгует» могут (теоретически) подействовать на судью, но точно не подействуют на налоговиков пришедших с обыском. Разница достаточно очевидна, но, все-таки, она будет более подробно рассмотрена ниже.

Итак, определившись со списком потенциально опасного программного обеспечения, можно распределить его по группам риска. Наиболее опасными с нашей точки зрения являются программные продукты Microsoft. Любые. От операционных систем и офисных продуктов до игрушек, к выпуску которых причастна эта фирма. В последнее время Microsoft проводит весьма агрессивную политику по отношению к нелегальному программному обеспечению. Microsoft пытается наладить контакты с правоохранительными органами по всему миру, Именно представители Microsoft являются инициаторами большинства рейдов против нелегального программного обеспечения, и именно их представители зачастую участвуют в таких рейдах оказывая консультационную поддержку. И, само собой, представители Microsoft вряд ли откажутся от присутствия в суде в качестве пострадавшей стороны. Далее, по степени риска, может следовать кто угодно, и это во многом зависит от того, что за люди являются представителями фирмы, разработавшей продукт. Обычно чем дороже программа и чем крупнее компания, ее выпустившая, тем выше степень риска. И, как я уже говорил, если нет представителя, то в качестве пострадавшего может выступить и государство, и хотя, как правило, этого не происходит (налоговикам и без этого есть чем заняться), сбрасывать со счетов такую возможность ни в коем случае нельзя!

После решения вопроса о том, что из инсталлированного программного обеспечения может представлять наибольшую опасность, надо определиться с тем, насколько законно оно у вас установлено, и что с этим можно сделать (если нужно). Главным, и зачастую единственным документом, определяющим правила пользования тем или иным программным продуктом, является лицензионное соглашение (License Agreement), с которым приходится соглашаться для того, чтобы вообще инсталлировать программу. Из этого следует, что не стоит просто пропускать это соглашение: стоит внимательно прочитать его, а лучше вообще распечатать — иногда из этого источника можно узнать много интересного.

Что именно? Ну, например: можно ли делать копии. Хотя это может показаться странным, но практически всегда можно делать резервные копии, так что никто не имеет права наказывать Вас за найденный, к примеру, компакт с переписанной копией Windows. (естественно, только при условии наличия у вас и лицензионной копии).

Иногда из лицензионного соглашения можно узнать и гораздо более интересные вещи. Особенно это касается программного обеспечения, которое дает использовать себя некоторое время бесплатно (т. е. так называемое shareware). Одной из самых опасных программ, в этом плане, является… WinZip. Его опасность заключается в том, что мало кто обращает внимание на условия, по которым он может его использовать. Просто ставят и пользуются. А, между тем, использовать его можно только в течение 21 дня, после чего надо либо заплатить, либо прекратить использование и удалить программу. Именно удалить: оправдание «она просто стояла, и ей никто не пользовался после 21 дня» не подойдет. Самым неприятным моментом является то, что после истечения 21 дня, WinZip продолжает работать, как ни в чем не бывало, просто при старте в окне, где говорится, что данная копия незарегистрированная, появится предупреждение, что «Evaluation period expired». Но кто из нас обращает внимание на какую-то назойливую табличку, выскакивающую при запуске WinZip? А зря — пострадавшие уже есть…

Несколько в стороне стоят тестовые версии различных программных продуктов (например, рассылаемые в рамках программы MSDN). С одной стороны они бесплатны, но есть ограничения на срок использования. С другой стороны, имеются тестовые версии без ограничений по сроку использования. В лицензионных соглашениях подобных программ иногда указывается, что они могут использоваться, но после выхода официальной версии продукта лицензионное соглашение теряет силу. Понимать это можно двояко. С одной стороны, раз срок действия соглашения закончился, необходимо прекратить использовать эту программу. И в реестре, где находится информация об этом продукте, пишется что-нибудь вроде «Obsolete data — do not use». С другой стороны, в лицензионном соглашении нет прямого запрета на использование программы после окончания срока лицензии, и понимать это можно как: «а кому нужна недоделанная версия, когда есть нормальная», и предупреждение в реестре можно воспринимать как носящее рекомендательный характер. Впрочем, все эти рассуждения могут пригодиться адвокату в зале суда, а в момент проверки легальности программного обеспечения на месте, ни на кого такие аргументы не подействуют, так что решайте сами — стоит ли рисковать.

«У меня все ходы записаны» или «Не подкопаешься!»

Одним из наиболее важных моментов (если не самым важным) является способ определения легальности или нелегальности программного обеспечения. Может быть, на первый взгляд это покажется странным, но наличие документов с серийным номером от производителя программы абсолютно ничего не гарантирует. Верна и обратная аналогия: отсутствие каких-либо документов от производителя, не гарантирует, что пострадаете именно вы. Одним из главных (опять же — если не самым главным) документов, подтверждающим законность приобретения программного обеспечения — является счет-фактура. Более того: если организация является акционерным обществом, то все программное обеспечение должно быть на балансе организации, точно так же как и все остальное имущество (столы, стулья, компьютеры, здания, и т. д.). Если программное обеспечение ввозилось из-за рубежа, то должны также присутствовать таможенные документы, подтверждающие это. Если программное обеспечение приобреталось через интернет, то (опять же) должны быть в наличии документы, подтверждающие перевод денег. В противном случае (если лицензия от производителя есть, а документов, объясняющих откуда это все появилось, нет), программное обеспечение считается ворованным/одолженным/сфальсифицированным/каким-угодно-еще, но только не лицензионным!

И не надо говорить про презумпцию невиновности, о том, что сначала должно быть доказано, что софт нелицензионный, а потом уже считать его таковым. Докажут. Потом. Метод элементарен: поднимается вся бухгалтерия, за произвольный период, и доказывается, что в этот период данное программное обеспечение не покупалось. А если еще учесть то, что абсолютно честных фирм при нашем и, наверное, вашем (а, скорее всего — вообще не при каком) законодательстве практически не бывает, то сам факт тотальной проверки всей деятельности организации способен довести до инфаркта.

Особняком в этом ряду стоят бесплатные бета-версии коммерческих продуктов — как я уже говорил, законность их использования можно доказать в суде (по крайней мере теоретически), но объяснять что-либо в процессе рейда практически бесполезно.

Обычно проверяет правильность использования программного обеспечения специально приглашенный эксперт (этот человек далеко не всегда является сотрудником правоохранительных органов). Чаще всего эта процедура сводится к изучению соответствующих ключей реестра (в операционных системах производства Microsoft это, обычно HKEY_LOCAL_MACHINESoftware, а в случае самих ОС — HKEY_LOCAL_MACHINESoftwareMicrosoftWindows или WindowsNT) и сравнению серийных номеров установленного софта и на сопровождающих программное обеспечение документах. Если оказывается, что сопроводительная документация не в порядке, но вы можете доказать что программное обеспечение покупалось в установленном законом порядке, и платились все налоги, то «стрелки» переводятся на продавца. Если при этом будет доказано, что проблемы с документацией произошли по его вине, никакой ответственности конкретно вы не понесете. Более того: даже если окажется, что сопроводительная документация была утеряна или испорченна уже у вас, но вы сумеете доказать, что установлено именно то, что покупалось, серьезных проблем не возникнет.

И уж совсем особым случаем являются игры. Конечно, должны быть документы на приобретение игр, особенно если с их помощью вы зарабатываете деньги, но, инсталлируя игру, как правило, не приходится соглашаться ни с какими соглашениями. Поэтому, теоретически, вы имеете полное право купить одну копию, отучить ее от компакта тем или иным способом, и установить ее на столько машин, на сколько захотите. Теоретически. На практике, впрочем, мне не известны случаи, что бы цеплялись именно к играм. Исключение составляют игры, к созданию или распространению которых приложила руку Microsoft, но вот они-то как раз при инсталляции не забывают вывести лицензионное соглашение, с которым приходится соглашаться.

Поймали… Ой мамочки, что же теперь будет!

Случилось страшное: вы все-таки попались с нелегальным программным обеспечением в руки доблестных правоохранительных органов. Кстати, есть два вида правонарушений, связанных с нелегальным программным обеспечением — простое использование и распространение. Соответственно, есть два основных метода, которые используют правоохранительные органы для выявления таких случаев — старая добрая облава, к которой можно быть только готовым, и контрольная закупка. Частенько эти методы комбинируются: сначала у вас покупают компьютер, увозят его, а через полчаса тот же человек приезжает с ним обратно, только на этот раз приводит с собой подмогу, и начинается «шмон» по полной программе. У нас умение продавца определить на глаз «плохого» человека, с недавних пор является весьма важным :)

Но, так или иначе, вас проверили, и обнаружили программное обеспечение, с подозрением на нелегальное. Причем, как я уже говорил, это может быть как действительно нелегальный софт, так и спорный (например, бесплатная бета). Первое, что делается — изымаются вещественные доказательства, то есть вся компьютерная техника, на которой установлено подозрительное программное обеспечение. На этом этапе от вас ничего не зависит. Можете, разве что, проследить за тем, что бы абсолютно вся изымаемая техника была опечатана и внесена в опись. Не доверяйте в этом вопросе никому: чем тщательнее будет все описано, тем больше шансов, что вы когда-нибудь снова увидите свою технику. И, соответственно наоборот.

Дальнейшее развитие событий зависит от суммы ущерба, который вы нанесли: именно от этого зависит, будет дело административным, или уголовным. Но, в любом случае, придется пройти через следствие.

Рассмотрим случай, когда сумма ущерба не слишком велика. Значит, имеем дело не уголовное, а административное. Как вести себя во время такого следствия дело ваше, но помните, что при попытке упорно доказывать свою абсолютную невиновность по всем пунктам, можно нарваться на тотальную проверку всей деятельности вашей фирмы. Чем это может закончиться, не мне объяснять. Кроме того, подобное упорство гарантированно затянет дело. Все это время вещественные доказательства (изъятая техника) будут находиться где угодно, но не там где им надлежит быть по логике деятельности фирмы. А стареет компьютерная техника очень быстро… Как бы то ни было, не рассчитывайте на то, что следствие будет длиться меньше нескольких месяцев, даже в том случае, если вы будете способствовать его ведению изо всех сил. Наказание во многом зависит от отношения к вам судьи, и от того, насколько целыми остались ваши компьютеры за время следствия.

Кстати, вот еще одна причина, по которой не стоит пытаться затянуть следствие: как показывает печальная практика, за время его ведения компьютеры могут либо элементарно разворовать, либо вы можете получить машины с убитыми хардами (вероятно потому, что при транспортировке или хранении никто не заботится о том, что бы делать это аккуратно).

От тяжести преступления степень ответственности зависит уже в меньшей степени. Конечно, конкретно в вашем районе все может быть несколько по-другому. У нас же все обычно все заканчивается штрафом на сумму от 25 до 500 долларов. Гораздо реже к этому штрафу прибавляется конфискация техники. Стоит отметить, что от суммы штрафа не зависит, конфискуют технику или нет.

Но это был наиболее простой и легкий случай, про который можно сказать: «отделался легким испугом». Если сумма ущерба достаточно велика, то дело из разряда административных переходит в разряд уголовных. Я не могу гарантировать, что в России и других республиках все именно так, но у нас это не означает, что вас немедленно «упакуют» в КПЗ. Что я могу утверждать, с более-менее высокой долей вероятности, так это то, что раньше чем через год изъятые вещдоки (читай — компьютеры) вы не увидите (если вообще увидите хоть когда-то). Способствовать следствию или нет, в этом случае советовать сложно но, как правило, не стоит сильно напрягаться: в результате и посадить могут. На сколько именно — уточните сами (в УК необходимая информация есть). Впрочем, у нас еще ни по одному делу до этого не дошло (пока не дошло).

Кстати, не удивляйтесь очень сильно, если на суде в качестве «экспертов» увидите представителей потерпевшей стороны.

Впрочем, не все так страшно: даже при таком раскладе есть реальные случаи, когда выигрывались суды по обвинениям в использовании нелегального программного обеспечения. Законы об авторских правах несовершенны, вина, если вдуматься, далеко не всегда очевидна, рейды редко проводятся без целой кучи нарушений, так что хороший адвокат может сделать очень многое. Основная проблема в том, что сегодня еще нет адвокатов достаточно опытных в таких делах, поскольку это дело новое. С другой стороны, для судей такие дела тоже в новинку, так что сразу в петлю от безысходности лезть не стоит. Кроме того, многие судьи в таких делах занимают позицию «он сукин сын, но это наш сукин сын», поэтому можно рассчитывать на снисхождение. Хотя, конечно, здесь как повезет, поэтому милостей от природы ждать тоже не следует.

Если дело будет проиграно, то (практически наверняка) будет конфискована изъятая техника, и будет выставлен счет на покрытие ущерба и издержек. Следствие длиться долго, поэтому будет время побеспокоиться о том, что бы имущества, которым придется покрывать этот счет, осталось как можно меньше… Впрочем, вопрос «как поступить в конкретном случае» решать вам.

А у меня брат десантник, меня обижать нельзя!

Не менее интересным, чем все вышеперечисленное, является вопрос: кто именно может пострадать в первую очередь. Наивно думать, что жертвы подобных рейдов всегда выбираются случайным образом. Но, по порядку.

Для начала неплохо бы определиться, а как вообще с активностью правоохранительных органов на этом поприще в вашем районе. По идее, если много кто пострадал, то вы можете знать это и так, но проверить знание отнюдь не мешает. Отличным поставщиком такой информации является… Microsoft (уже неоднократно упомянутый). Заходите на http://oem.microsoft.com/, или http://www.microsoft.com и изучайте сообщения о борьбе с пиратством в регионе. Кстати, иногда можно сделать очень интересные выводы, внимательно изучив географию таких отчетов. Впрочем, даже если вы точно знаете, что в вашей местности таких рейдов доселе не проводилось, это абсолютно ничего не гарантирует: всегда есть кто-то первый. И не всегда это не вы!

К слову, даже наличие добрых знакомых в среде правоохранительных органов не обеспечивает безопасности. Мне известен случай, когда один знакомый участвовал в облаве на другого, и ничего не мог с этим поделать. Милиционеры — они люди подневольные.

Пострадать может кто угодно, но определенные «группы риска» все же есть. Они достаточно очевидны, поэтому вряд ли нуждаются в обширных комментариях. У нас подобные акции широко используются как средство борьбы с конкурентами. Любое подозрение на нелегальное программное обеспечение влечет за собой изъятие подозреваемой техники. Хорошо, если компьютер используется только как печатная машинка. А если на нем ведется вся бухгалтерия предприятия? А если основная деятельность фирмы связанна с компьютерами, и компьютеры используются как средство производства? Конфискация техники может быть катастрофой, которая полностью парализует деятельность предприятия. Мне известны случаи, когда после таких потрясений фирмы просто самоликвидировались. То есть, пока идет следствие, совсем ликвидироваться, конечно же, нельзя, но распродавалось все, что осталось, увольнялись все, кто можно, из персонала оставался только директор, ждущий суда.

Кстати, вместо директора ждущим суда вполне может оказаться человек, отвечающий за компьютеры, поэтому если вы работаете техником или системным администратором, и вас просят или заставляют ставить заведомо «левый» софт, то хорошо подумайте. Может статься так, что, когда запахнет жареным, то начальство просто скажет: «А черт его знает, чего там понаставил этот парень, воспользовавшись тем, что мы ничего в этих компьютерах не понимаем. Вот у нас и в трудовом договоре написано, что за программное обеспечение, установленное на наших компьютерах, всю ответственность несет он, и только он».

Делайте выводы сами.

Поэтому, если вы относитесь к разряду молодых, но быстроразвивающихся фирм, активно отбирающих часть рынка у старых и зажравшихся компаний, работающих слишком долго (и где трудится слишком много народа, принятого не за деловые и личные качества, а по «блату», что мешает этим организациям быстро перестроиться под изменившуюся ситуацию), то есть вероятность, что с вами захотят разделаться именно таким способом.

Другой критерий, по которому на вас могут «наехать», можно назвать «синдромом Rambus». То есть, если у вас дела идут хорошо, но невдалеке есть фирма, у которой все из рук вон плохо, но которая является официальным представителем кого бы то ни было (того же Microsoft), то не сильно удивляйтесь, если они вместо того, чтобы учиться работать по-человечески, решат поправить свои дела за ваш счет.

Ну и, наконец, можно просто попасть под горячую руку, в рамках очередной акции по искоренению всего и вся в пределах досягаемости. Тут уже ничего предугадать невозможно.

Относительно спокойными могут быть только государственные структуры: не любит государство бить само себя, пока можно врезать кому-нибудь еще. Поэтому сомнительно, что акции борьбы за чистоту софта будут начинать именно с них.

Еще более спокойными могут быть домашние пользователи, у которых компьютеры стоят дома, и используются в личных целях. Дело в том, что никто не может просто так, без всякой причины вломиться к вам домой. А если и заявится, то вы имеете полное право не пускать дальше порога.

Конечно, если они не смогут доказать (потом), что переступили порог вашего дома, преследуя преступника, или для того, чтобы предотвратить преступление.

Да и вообще — домашних пользователей слишком много, и бегать за каждым из них слишком хлопотно. Кроме того, с этого можно поиметь гораздо больше неприятностей, чем чего-либо другого ;) Остается только посоветовать, следить за языком при разговорах с налоговыми инспекторами. Дело в том, что после того, как «добрый» инспектор заведет разговор о компьютерах (как он ими интересуется, но ничего в них пока что не понимает), а вы взахлеб начнете рассказывать ему про то, как вы работаете с Photoshop и пытаетесь освоить 3D Studio MAX, или начнете распространяться на тему преимуществ Windows NT Server, стоящей у вас на домашнем компьютере, вполне можно нарваться на вопрос: «А на какие собственно деньги вы это все купили?». Это шутят они так :)

Иногда приходится слышать мнение, что есть возможность обезопасить себя от подобных рейдов. Ну, например, пока налоговики будут разбираться на проходной с охраной (или что-нибудь вроде этого), можно успеть отформатировать жесткие диски (format c: /q). Вот уж чего не стоит делать никогда и ни в коем случае, так это считать представителей правоохранительных органов тупее, чем ты сам. Информацию можно восстановить не то что со свежеотформатированного винта, а даже со стукнутого молотком, сгоревшего или пробывшего под водой пару месяцев. Если сомневаетесь, то поинтересуйтесь, хотя бы, здесь. Я не утверждаю, что именно в вашем случае кто-то будет тратить средства на заказ восстановления информации с физически поврежденного диска (хотя, чем черт не шутит — если будет по-настоящему сильно надо…), но уж про существование таких программ как Tiramisu, Easy Recovery или Disk Editor в соответствующих структурах знают не хуже вас. Полную гарантию может дать либо невозможность найти технику при обыске (хмм… нереально), либо полное уничтожение носителя информации (например, пиропатроном)… Конечно же, существуют фирмы, поставляющие специальное оборудование, предназначенное для мгновенного уничтожения данных на различных носителях, но про эффективность подобных устройств я ничего определенного сказать не могу. В принципе, можно использовать специальные утилитки для удаления информации путем перезаписывания всего диска произвольными данными несколько раз, что требует гораздо большего времени, чем то его количество, каким вы будете располагать в случае рейда. Кроме того, планируя такие методы защиты, учтите, что есть статьи об ответственности за умышленное уничтожение улик (по крайней мере, в Российском УК), так что подобные действия сами по себе могут служить причиной серьезных неприятностей.

Безусловно, в рамках одной короткой статьи я не смог осветить все вопросы, которые могут возникнуть при использовании самого различного программного обеспечения, равно как не смог осветить все те уловки, которые могут быть использованы против вас. Человеческая фантазия неистощима: достаточно вспомнить, как в Польше пытались подвести бесплатное программное обеспечение, к полученному в подарок, за что (по их, законам) необходимо платить налог в сумме 30% от стоимости подарка. При этом стоит отметить, что цену определяли весьма оригинально: к примеру, Linux по стоимости приравнивался к WindowsNT Server, а StarOffice — к Microsoft Office 2000. Кроме того, в этой статье никак не освещен вопрос: «а можно ли хоть как-нибудь возместить ущерб, понесенный за время следствия, если в суде будет доказано что обвиняемая фирма ни в чем не виновата». Но этого не сделано только потому, что мне пока не известно ни одного дела так закончившегося. Впрочем, может быть такой пример и появится, и (если читателям данная тема будет интересна) можно будет написать более подробную статью «История одного дела».

Устранение неполадок лицензирования - Таблица

В этот раздел включены инструкции по устранению неполадок, связанных с лицензированием Tableau Server.

Обрабатывать нелицензированный сервер

Tableau предлагает две модели лицензирования: на основе ролей и на основе числа ядер. Чтобы узнать больше о лицензировании на основе ролей и количества ядер, см. Обзор лицензирования.

Для лицензирования на основе ролейтребуется, чтобы на каждую активную учетную запись пользователя была распространена лицензия.Лицензии на основе ролей имеют определенную емкость или разрешенное количество пользователей. Каждому пользователю назначается уникальное имя пользователя на сервере, и он должен идентифицировать себя при подключении к серверу.

Лицензированиена основе ядер не накладывает ограничений на количество учетных записей пользователей в системе, но ограничивает максимальное количество ядер процессора, которое может использовать Tableau Server. Вы можете установить Tableau Server на одной или нескольких машинах, чтобы создать кластер, с ограничением, что общее количество ядер на всех машинах не превышает количества ядер, которые вы лицензировали, и что все ядра на конкретной машине покрываются по лицензии.

Нелицензированный ролевой сервер

Наиболее частой причиной нелицензирования сервера с ролевой лицензией является истекший ключ продукта или истекший контракт на обслуживание.

Нелицензированный сервер на базе ядра

Сервер на основе ядра может стать нелицензированным по разным причинам, например, из-за истечения срока действия ключа продукта или когда узлы Tableau Server, выполняющие лицензированные процессы, не могут связаться с узлом Tableau Server, на котором запущена служба License Manager.Чтобы узнать больше о лицензированных процессах, см. Tableau Server Processes.

Если сервер не имеет лицензии, вы не сможете запускать или администрировать сервер. Однако вы можете управлять своими лицензиями с помощью команды tsm licenses.

Нелицензированный администратор сервера

Всем администраторам Tableau Server требуется пользовательская лицензия. Администраторы Tableau Server всегда будут использовать самую высокую доступную роль.Если ключ продукта Creator активирован, эту роль возьмут на себя администраторы сервера Tableau. Если наивысшая роль, доступная на сервере Tableau, - это проводник, администратор сервера возьмет на себя роль проводника. Если лицензии Creator добавляются на сервер, любые существующие учетные записи администратора сервера, использующие лицензии Explorer, будут автоматически преобразованы в использование лицензий Creator.

Учетные записи администратораTSM не требуют лицензий.

Если срок действия лицензии, которую использует администратор сервера, истечет, учетная запись станет нелицензированной и не сможет войти в систему.

Проверьте дату истечения срока действия вашей лицензии (лицензий) для администраторов на сервере:

Если дата TSM совпадает с датой портала и следующая операция обновления не выполняется, обратитесь в службу поддержки Tableau (ссылка откроется в новом окне).

Если срок действия лицензии для вашей учетной записи администратора истек или скоро истечет, вам потребуется активировать новую лицензию для учетной записи. Кроме того, вы можете лишить лицензию пользователя без прав администратора, чтобы освободить лицензию для учетной записи администратора сервера.

Если администратор Tableau Server использует лицензию Creator, Explorer или Viewer и срок их лицензии истекает, он будет использовать другую лицензию того же типа, если таковая имеется. Если нет доступных лицензионных мест, пользователь станет «нелицензированным».

Важно : Не перезапускайте Tableau Server, пока вы не активируете новую лицензию или не передадите роль сайта для учетной записи администратора сервера.

Устранение неполадок при лицензировании на основе ролей

В этом разделе представлена информация об устранении проблем, которые могут возникнуть при добавлении лицензий Viewer, Explorer и Creator на основе ролей на Tableau Server или Tableau Online или по истечении срока действия этих лицензий.Самый высокий доступный тип лицензии - Creator, затем Explorer и, наконец, Viewer. Чтобы узнать больше о лицензировании на основе ролей, см. Обзор лицензирования.

Пользователь или администратор не имеют лицензии из-за истечения срока действия лицензии

Во избежание того, чтобы пользователи неожиданно лишились лицензии или перешли на другую роль сайта, вы всегда должны выполнять одно из следующих действий до истечения срока действия лицензии, которую они в настоящее время используют:

- Продлить и активировать заменяющую лицензию.Если у пользователя есть лицензия Creator, Explorer или Viewer и срок действия лицензии истекает, он будет использовать другую лицензию того же типа, если таковая имеется.

- Измените роль сайта этих пользователей, чтобы разрешить использование лицензии, срок действия которой еще не истек.

Чтобы узнать, как можно изменить роли сайта, чтобы потребовать другую лицензию, см. Настройка ролей сайта пользователей.

Переназначение пользователей на новые лицензии регулируется следующей логикой:

- Когда пользователь Server Administrator занимает лицензию Creator и срок его действия истекает (при отсутствии доступных заменяющих лицензий), он переназначается на лицензию Explorer, если доступны какие-либо лицензии Explorer.Передача лицензии происходит в порядке последнего входа в систему. Администраторы сервера вытесняют других пользователей, которые в настоящее время могут использовать лицензию Explorer. Если лицензии Creator или Explorer недоступны, администратор сервера становится нелицензированным.

- Когда пользователь, не являющийся администратором сервера, занимает лицензию Creator и срок его действия истекает (при отсутствии доступных заменяющих лицензий), он становится нелицензированным. Чтобы эти пользователи не лишились лицензии, измените их роль на сайте до истечения срока действия лицензии.Это особенно важно для пользователей с ролью администратора сайта-создателя сайта, которые должны перейти в роль сайта-администратора сайта-проводника до истечения срока действия их лицензии-создателя, чтобы не потерять возможности администратора сайта.

- Когда пользователь, не являющийся администратором сервера, занимает лицензию Explorer или Viewer, и срок их действия истекает (при отсутствии доступных заменяющих лицензий), он обновляется до более высокого типа лицензии, если лицензии этого типа доступны. В частности, по истечении срока действия лицензии происходит следующее:

- Пользователи, занимающие лицензию Explorer, переходят на лицензию Creator, если она доступна (без изменения роли сайта).

- Пользователи, имеющие лицензию Viewer, перейдут на лицензию Explorer, если она доступна. Если лицензии Explorer недоступны, эти пользователи перейдут на лицензию Creator, если она доступна (без изменения роли сайта).

- Если для более высоких типов лицензий нет доступных лицензий, эти пользователи переводятся в категорию «Без лицензии».

Пользователи переназначаются на новую лицензию, как описано выше, в порядке последнего входа в систему, при этом сначала переназначаются более низкие типы лицензий (сначала Viewer, затем Explorer, а затем Creator).

Например: у двух пользователей с лицензией Viewer, пользователя с лицензией Creator и двух администраторов сервера с лицензией Creator истек срок действия лицензии. Этим пользователям доступны четыре лицензии Explorer с истекшим сроком действия. В этой ситуации происходит следующее в указанном ниже порядке:

- Пользователь с лицензией Viewer, который входил в систему последним, переназначается на лицензию Explorer.

- Второй пользователь с лицензией Viewer переназначается на лицензию Explorer.

- Пользователь Server Administrator с лицензией Creator, который вошел в систему последним, переназначается для лицензии Explorer, а затем второй администратор сервера с лицензией Creator переназначается для оставшейся лицензии Explorer.

- Пользователь с лицензией Creator становится нелицензированным.

Роль сайта администратора сервера не изменяется при использовании лицензии Creator

Администраторы сервераполучают возможности Creator, если лицензии Creator доступны на Tableau Server без изменения имени их роли сайта.Все остальные пользователи Tableau Server и Tableau Online получают лицензии Creator только в том случае, если им назначена роль сайта, которая включает в себя Creator в своем имени.

Лицензии не доступны сразу

Когда вы добавляете ролевую лицензию на Tableau Server, эти лицензии становятся доступными для всех пользователей после перезапуска Tableau Server.

Пользователь с лицензией Viewer не может открывать книги Tableau Server или Tableau Online из Tableau Desktop

Пользователь с лицензией Viewer, у которого также есть отдельная лицензия Tableau Desktop, не сможет открывать книги на Tableau Server или Tableau Online с помощью Tableau Desktop.Чтобы открывать книги, например, с помощью Tableau Desktop, этому пользователю потребуется лицензия Explorer или Creator на Tableau Server или Tableau Online.

.Отсутствуютадминистративных общих ресурсов - Windows Server

- 10 минут на чтение

В этой статье

В этой статье представлено решение проблем, которые могут возникнуть при отсутствии административных общих ресурсов.

Исходная версия продукта: Windows Server 2012 R2, Windows 10 - все выпуски

Исходный номер базы знаний: 842715

Сводка

В этой статье описываются симптомы, которые могут возникнуть, если на вашем компьютере отсутствуют один или несколько скрытых административных общих ресурсов.В статье также представлена информация о том, как решить эту проблему.

Если вы уже определили, что на вашем компьютере отсутствует один или несколько скрытых административных общих ресурсов, см. Разделы «Причина» и «Решение». Поймите, что отсутствие общих административных ресурсов обычно указывает на то, что рассматриваемый компьютер был взломан вредоносным ПО. Мы рекомендуем пользователям отформатировать и переустановить Windows на взломанных серверах.

Симптомы

У вас могут возникнуть различные проблемы при удалении административных общих ресурсов или их отсутствии на вашем компьютере.

Если вы используете команду net share или MPSReports, выходные данные могут показать, что на вашем компьютере отсутствует общий ресурс IPC $, ADMIN $ или C $. Если вы повторно создаете отсутствующий общий ресурс, он может снова исчезнуть после следующего запуска или входа в систему. Эта проблема может возникнуть, даже если для параметров DWORD реестра AutoShareServer и AutoShareWks установлено значение 1.

Вы можете найти неизвестные процессы, которые запускаются из папки автозагрузки или из раздела Run в реестре. Антивирусное программное обеспечение может обнаруживать вирусы, черви, трояны или бэкдоры.Или корень FTP на веб-сервере может быть заполнен неизвестными файлами.

Следующий список представляет собой полный список проблемного поведения, которое может быть связано с этой проблемой.

-

Если затронутый компьютер является контроллером домена, вы можете получать сообщения об ошибках на клиентских компьютерах во время входа в сеть или в то время, когда они пытаются присоединиться к домену. Иногда вы можете войти в систему с клиентских компьютеров под управлением Microsoft Windows 2000 или Microsoft Windows XP, но вы не можете войти в систему с клиентских компьютеров под управлением Microsoft Windows 95, Microsoft Windows 98 или Microsoft Windows Millennium Edition.На компьютерах под управлением Windows 9x вы можете получить сообщение об ошибке, подобное одному из следующих:

- Пароль домена, который вы ввели, неверен, или доступ к вашему серверу входа запрещен.

- Сервер входа в систему не распознал пароль вашего домена, или доступ к серверу был запрещен.

При попытке войти в сеть на компьютере под управлением Windows 2000 или Windows XP может появиться сообщение об ошибке, подобное следующему:

Нет доступного сервера входа в систему для обслуживания запроса входа в систему.

При попытке присоединиться к домену вы можете получить сообщение об ошибке, подобное:

Произошла следующая ошибка при попытке присоединиться к домену Имя_домена : Имя сети не может быть найдено.

-

При попытке удаленного доступа или просмотра затронутого компьютера с помощью UNC-пути, подключенного диска, команды net use, команды net view или просмотра сети в Сетевом окружении или Мое сетевое окружение вы можете получить сообщение сообщение об ошибке, подобное одному из следующих:

- Сервер не настроен для транзакций.

- Произошла системная ошибка 53. Сетевой путь не найден.

- Имя_домена недоступно.

-

Вы можете получить ошибки при попытке выполнить административные задачи на контроллере домена. Например, оснастки MMC, такие как «Пользователи и компьютеры Active Directory» или «Сайты и службы Active Directory», могут не запускаться, и вы можете получить сообщение об ошибке, подобное следующему:

Информация об именах не может быть найдена, потому что: Неудачная попытка входа.

-

При попытке добавить пользователя в группу безопасности может появиться сообщение об ошибке, подобное следующему:

Средство выбора объектов не открывается, так как не найдено мест для выбора объектов.

-

При попытке запустить Netdom.exe из средств поддержки Windows 2000 для поиска ролей FSMO может появиться сообщение об ошибке, подобное следующему:

Невозможно обновить пароль.Значение, указанное в качестве текущего пароля, неверно.

-

При попытке запустить Dcdiag.exe из средств поддержки Windows 2000 может появиться сообщение об ошибке, подобное следующему:

Ошибка с 67: имя сети не может быть найдено

В результатах Dcdiag.exe также могут быть указаны ошибки привязки LDAP, похожие на следующую:

Привязка LDAP завершилась ошибкой 1323.

-

При попытке запустить Netdiag.exe из средств поддержки Windows 2000, может появиться сообщение об ошибке, подобное следующему:

DC list test. . . . . . . . . . . : Failed

Не удалось перечислить контроллеры домена с помощью браузера. [NERR_BadTransactConfig] -

Если вы запускаете сетевую трассировку при попытке подключиться к пораженному компьютеру, вы можете увидеть результаты, подобные следующему:

Настройка сеанса C & X, имя пользователя = имя пользователя и подключение дерева C & X, Share = \\\ IPC $ Настройка сеанса R и X - ошибка DOS, (67) BAD_NET_NAME -

На сервере служба WINS может не запускаться, консоль WINS может отображать красный крестик X или и то, и другое.

-

События NetBT 4311, подобные следующим, могут регистрироваться в средстве просмотра событий:

-

Консоль лицензирования служб терминалов может не запускаться, и вы можете получить сообщение об ошибке, подобное следующему:

- Сервер лицензий служб терминалов недоступен в текущем домене или рабочей группе. Чтобы подключиться к другому серверу лицензий, щелкните лицензию, щелкните подключиться и щелкните имя сервера.

- Недействительный сетевой адрес

Причина

Эти проблемы могут возникнуть после того, как вредоносная программа удалит административные общие ресурсы на компьютере под управлением Windows Server 2003, Windows XP, Windows 2000 или Windows NT 4.0.

Часто злоумышленники подключаются к этим административным общим ресурсам, используя слабые пароли, отсутствие обновлений безопасности, прямой доступ компьютера к Интернету или сочетание этих факторов. Затем злоумышленники устанавливают вредоносные программы, чтобы расширить свое влияние на компьютер и остальную компьютерную сеть. Во многих случаях эти вредоносные программы удаляют административные общие ресурсы в качестве защитного шага, чтобы не дать другим конкурирующим злоумышленникам захватить контроль над зараженными системами.

Заражение одной из этих вредоносных программ может происходить непосредственно из Интернета или с другого зараженного компьютера в локальной сети. Обычно это означает, что безопасность в сети слабая. Поэтому, если вы видите эти симптомы, мы рекомендуем вам проверить все остальные компьютеры в сети на наличие вредоносных программ с помощью антивирусного программного обеспечения и средств обнаружения шпионского ПО. Мы также рекомендуем вам выполнить анализ безопасности для выявления уязвимостей в сети.См. Раздел «Решение» для получения информации о том, как обнаруживать вредоносные программы и как анализировать безопасность сети.

Примером вредоносной программы, нацеленной на административные общие папки, является программа Win32.Agobot .

Корпорация Майкрософт предоставляет контактную информацию сторонних производителей, чтобы помочь вам найти техническую поддержку. Эта контактная информация может быть изменена без предварительного уведомления. Microsoft не гарантирует точность этой контактной информации стороннего производителя.

Примечание

Win32.Программа Agobot является лишь примером. Вредоносные программы устаревают, поскольку производители антивирусов обнаруживают их и добавляют в свои описания вирусов. Однако злоумышленники часто разрабатывают новые программы и варианты, чтобы избежать обнаружения антивирусным ПО.

Разрешение

Важно

Этот раздел, метод или задача содержат шаги, которые говорят вам, как изменить реестр. Однако при неправильном изменении реестра могут возникнуть серьезные проблемы. Поэтому убедитесь, что вы выполните следующие действия внимательно.Для дополнительной защиты создайте резервную копию реестра перед его изменением. Затем вы можете восстановить реестр в случае возникновения проблемы. Для получения дополнительных сведений о резервном копировании и восстановлении реестра щелкните следующий номер статьи, чтобы просмотреть статью в базе знаний Microsoft:

322756 Как создать резервную копию и восстановить реестр в Windows

Чтобы проверить, подвержен ли компьютер этой проблеме, выполните следующие действия:

-

Проверьте значения реестра AutoShareServer и AutoShareWks, чтобы убедиться, что они не установлены на 0:

- Щелкните Пуск , щелкните Выполнить , введите regedit и нажмите клавишу ВВОД.

- Найдите и щелкните следующий подраздел реестра:

HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Services \ LanmanServer \ Parameters - Если для значений DWORD AutoShareServer и AutoShareWks в подразделе LanmanServer \ Parameters задано значение 0, измените это значение на 1.

Примечание

Если эти значения не существуют, создавать их не нужно, поскольку по умолчанию административные общие ресурсы создаются автоматически.

- Закройте редактор реестра.

-

Перезагрузите компьютер. Обычно компьютеры под управлением Windows Server 2003, Windows XP, Windows 2000 или Windows NT 4.0 автоматически создают административные общие ресурсы во время запуска.

-

После перезагрузки компьютера убедитесь, что административные общие ресурсы активны. Чтобы проверить общие ресурсы, используйте команду net share. Для этого выполните следующие действия:

-

Щелкните Пуск , щелкните Выполнить , введите cmd и нажмите клавишу ВВОД.

-

В командной строке введите net share и нажмите клавишу ВВОД.

-

Найдите административные общие ресурсы Admin $, C $ и IPC $ в списке общих ресурсов.

-

Если административные общие ресурсы отсутствуют в списке, возможно, на компьютере запущена вредоносная программа, которая удаляет общие ресурсы во время запуска. Чтобы найти вредоносные программы, выполните следующие действия:

-

Используйте последние определения вирусов, чтобы запустить полное антивирусное сканирование компьютера.Вы можете использовать антивирусное программное обеспечение или одну из нескольких бесплатных служб поиска вирусов, доступных в Интернете. В разделе «Дополнительная информация» приведены ссылки на обновления описаний вирусов и бесплатные онлайн-сканирования от поставщиков антивирусного программного обеспечения.

Важно

Если вы подозреваете, что компьютер заражен вредоносным кодом, мы рекомендуем как можно скорее удалить его из сети. Мы рекомендуем это, поскольку злоумышленник может использовать зараженный компьютер для запуска распределенных атак типа «отказ в обслуживании» (DDoS), для отправки нежелательных коммерческих сообщений электронной почты или для обмена незаконными копиями программного обеспечения, музыки и фильмов.

-

Если антивирусное сканирование обнаруживает вредоносную программу в системе, воспользуйтесь инструкциями по удалению от поставщика антивируса. Кроме того, просмотрите оценку угроз и технические подробности о программе на веб-сайте поставщика антивируса. В частности, проверьте, есть ли в программе возможность бэкдора. Возможность бэкдора означает, что программа дает злоумышленнику возможность восстановить контроль над системой, если программа обнаружена и удалена.

Если технические сведения о программе указывают на то, что она поддерживает бэкдор, мы рекомендуем отформатировать жесткий диск компьютера и безопасно переустановить Windows.Для получения информации о повышении безопасности компьютеров и серверов под управлением Windows посетите следующий веб-сайт центра рекомендаций по безопасности Microsoft:

https://technet.microsoft.com/library/cc184906.aspx -

Если антивирусное сканирование не обнаруживает вредоносную программу в системе, это не означает, что компьютер не заражен вредоносной программой. Более вероятно, что это может означать, что вредоносная программа является новой программой или вариантом, и что последние определения вирусов не обнаруживают ее.В этом случае обратитесь к поставщику антивируса, чтобы сообщить о проблеме, или откройте инцидент в службе поддержки продуктов Microsoft (PSS) для расследования.

-

После завершения антивирусного сканирования проверьте компьютер на наличие других вредоносных программ, таких как шпионское ПО или вредоносные пользовательские инструменты. В разделе «Дополнительная информация» приведены ссылки на шпионское ПО и средства обнаружения злоумышленников.

-

Проверьте все остальные компьютеры в сети на наличие вредоносных программ и проведите анализ безопасности для выявления уязвимостей в сети.Для анализа сетевой безопасности рекомендуется использовать инструмент Microsoft Baseline Security Analyzer версии 1.2.1. Для получения дополнительных сведений об этом средстве посетите следующий веб-сайт Microsoft Baseline Security Analyzer: https://technet.microsoft.com/security/cc184924.aspx

Дополнительная информация

Чтобы получить обновления описаний вирусов от поставщиков антивирусного программного обеспечения, посетите любой из следующих сторонних веб-сайтов:

Чтобы получить бесплатное онлайн-сканирование от поставщика антивирусного программного обеспечения, посетите любой из следующих сторонних веб-сайтов:

Чтобы получить средства обнаружения шпионского ПО и злонамеренных пользователей, посетите любой из следующих сторонних веб-сайтов:

Корпорация Майкрософт предоставляет контактную информацию сторонних производителей, чтобы помочь вам найти техническую поддержку.Эта контактная информация может быть изменена без предварительного уведомления. Microsoft не гарантирует точность этой контактной информации стороннего производителя.

.CCNA 3 Scaling Networks v6.0 - ScaN Глава 1 Ответы на экзамен 2019

Как найти: Нажмите «Ctrl + F» в браузере и введите любую формулировку вопроса, чтобы найти этот вопрос / ответ.

ПРИМЕЧАНИЕ. Если у вас есть новый вопрос по этому тесту, прокомментируйте список вопросов и множественный выбор в форме под этой статьей. Мы обновим для вас ответы в кратчайшие сроки. Спасибо! Мы искренне ценим ваш вклад в наш сайт.

- Каковы две ожидаемые характеристики современных корпоративных сетей? (Выберите два.)

- поддержка трафика конвергентной сети *

- поддержка распределенного административного управления

- поддерживает 90-процентную надежность

- поддержка критически важных приложений *

- поддержка ограниченного роста

Explain:

Ожидается, что все современные корпоративные сети будут поддерживать критически важные приложения, конвергентный сетевой трафик, разнообразные бизнес-потребности и обеспечивать централизованное административное управление.Пользователи ожидают, что корпоративные сети будут работать в 99,999 процентах случаев (а не на 90 процентов). Поддержка ограниченного роста не является обычным критерием проектирования сети.

- Какой тип информации отображается командой show iptocols, которая запускается из командной строки маршрутизатора?

- маршрутизируемый протокол, который включен, и статус протокола интерфейсов

- настроенные протоколы маршрутизации и сети, рекламируемые маршрутизатором *

- интерфейсы со статусом линии (протокола) и статистикой ввода / вывода

- информация об интерфейсе, включая то, включен ли ACL на интерфейсе

Explain:

Команда show iptocols отображает информацию о настроенных протоколах маршрутизации, сетях, рекламируемых маршрутизатором, и административном расстоянии по умолчанию.Команда show interfaces отображает интерфейсы со статусом линии (протокола), полосой пропускания, задержкой, надежностью, инкапсуляцией, дуплексом и статистикой ввода-вывода. Команда show ip interfaces отображает информацию об интерфейсе, включая состояние протокола, IP-адрес, настроен ли вспомогательный адрес и включен ли ACL на интерфейсе. Команда show protocol отображает информацию о включенном маршрутизируемом протоколе и состоянии протоколов интерфейсов.

- Какое действие следует предпринять при планировании резервирования в иерархической структуре сети?

- немедленно заменить неработающий модуль, услугу или устройство в сети

- реализовать STP portfast между коммутаторами в сети

- постоянно покупать резервное оборудование для сети

- добавить альтернативные физические пути для передачи данных по сети *

Explain:

Одним из методов реализации избыточности является резервирование пути, установка альтернативных физических путей для данных, проходящих по сети.Резервные каналы в коммутируемой сети поддерживают высокую доступность и могут использоваться для балансировки нагрузки, уменьшая перегрузку в сети.

- Какие две функциональные части сети объединены в архитектуре Cisco Enterprise, чтобы сформировать свернутую структуру ядра? (Выберите два.)

- распределительный слой *

- край предприятия

- уровень доступа

- основной слой *

- край провайдера

- Какими двумя способами можно получить доступ к коммутатору Cisco для внеполосного управления? (Выберите два.)

- соединение, использующее порт AUX * соединение, использующее порт AUX *

- соединение, использующее HTTP

- соединение, использующее Telnet

- соединение, использующее консольный порт *

- соединение, использующее SSH

- Как можно спроектировать корпоративную сеть для оптимизации пропускной способности?

- путем установки устройств с возможностью аварийного переключения

- путем развертывания свернутой основной модели

- путем организации сети для управления схемами трафика *

- путем ограничения размера доменов сбоя

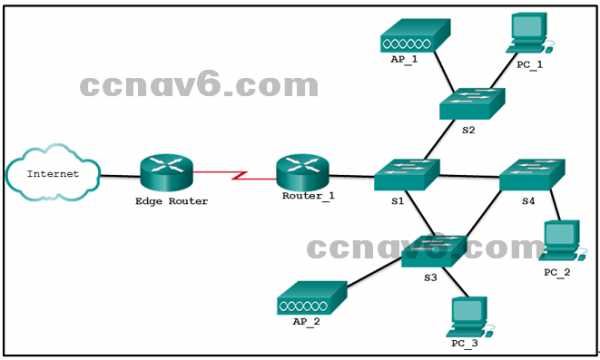

- См. Выставку.Какие устройства находятся в зоне отказа, когда коммутатор S3 теряет питание?

- S4 и PC_2

- ПК_3 и AP_2 *

- AP_2 и AP_1

- ПК_3 и ПК_2

- S1 и S4

Explain:

Домен сбоя - это область сети, на которую воздействует критическое устройство, такое как коммутатор S3, сбой или проблемы.

- Вам, как сетевому администратору, было предложено внедрить EtherChannel в корпоративной сети.Из чего состоит эта конфигурация?

- группирование нескольких физических портов для увеличения пропускной способности между двумя коммутаторами *

- обеспечивает резервные ссылки, которые динамически блокируют или перенаправляют трафик

- группирует два устройства для совместного использования виртуального IP-адреса

- обеспечивает резервные устройства для обеспечения прохождения трафика в случае отказа устройства

- Какой термин используется для обозначения толщины или высоты переключателя?

- единица стойки *

- размер домена

- плотность портов

- размер модуля

- Какова функция ASIC в многоуровневом коммутаторе?

- Они упрощают пересылку IP-пакетов в многоуровневом коммутаторе, минуя ЦП.*

- Они объединяют несколько физических портов коммутатора в один логический порт.

- Они предотвращают образование петель уровня 2, отключая избыточные каналы между коммутаторами.

- Они обеспечивают питание таких устройств, как IP-телефоны и точки беспроводного доступа, через порты Ethernet.

- Какая конструктивная особенность ограничит размер области отказа в корпоративной сети?

- Применение свернутой конструкции сердечника

- использование подхода блока переключателей здания *

- установка резервных источников питания

- закупка корпоративного оборудования, рассчитанного на большой трафик

- объем

Explain:

Чтобы максимально ограничить область отказа, маршрутизаторы или многоуровневые коммутаторы могут быть развернуты попарно.Выход из строя одного устройства не должен приводить к отказу сети. Установка резервных источников питания может защитить отдельное устройство от сбоя питания, но если это устройство страдает от другого типа проблемы, резервное устройство было бы лучшим решением. Покупка корпоративного оборудования, которое обрабатывает большие потоки трафика, не обеспечит дополнительную надежность во время простоя. Если используется конструкция с свернутым ядром, ядро и распределение объединяются в одно устройство, что увеличивает вероятность серьезного сбоя.

- Сетевой администратор планирует резервные устройства и кабели в коммутируемой сети для поддержки высокой доступности. Какие преимущества принесет этой конструкции реализация протокола связующего дерева?

- Несколько физических интерфейсов можно объединить в один интерфейс EtherChannel.

- Резервные пути могут быть доступны без создания логических петель уровня 2. *

- Доступ к сети можно расширить для поддержки как проводных, так и беспроводных устройств.

- Более быстрая сходимость доступна для расширенных протоколов маршрутизации.

Объяснение:

При реализации резервных устройств и каналов в сети будут существовать резервные пути. Это может вызвать петлю уровня 2, и протокол Spanning Tree Protocol (STP) используется для устранения петель переключения при сохранении надежности. STP не требуется для объединения нескольких физических интерфейсов в один интерфейс EtherChannel. STP не обеспечивает более быструю конвергенцию или расширенную сеть, в которой используется проводное или беспроводное соединение.

- Каковы два преимущества расширения возможности подключения на уровне доступа для пользователей через беспроводную среду? (Выберите два.)

- повышенная гибкость *

- уменьшено количество критических точек отказа

- снижение затрат *

- повышенная доступность полосы пропускания

- расширенные возможности управления сетью

Explain:

Беспроводное соединение на уровне доступа обеспечивает повышенную гибкость, снижение затрат, а также возможность роста и адаптации к меняющимся требованиям бизнеса.Использование беспроводных маршрутизаторов и точек доступа может увеличить количество центральных точек отказа. Беспроводные маршрутизаторы и точки доступа не обеспечат увеличения доступности полосы пропускания.

- Какие две функции оборудования корпоративного класса помогают корпоративной сети поддерживать 99,999 процентов времени безотказной работы? (Выберите два.)

- возможности переключения при отказе *

- Обрушившаяся сердцевина

- резервные блоки питания *

- домены сбоя

- сервисный модуль

Explain:

Оборудование корпоративного класса разработано с такими функциями, как резервные источники питания и возможности аварийного переключения.Домен сбоя - это область сети, на которую влияет отказ критически важного устройства. Свернутое ядро - это двухуровневая иерархическая структура, в которой уровни ядра и распределения свернуты в один уровень. Это снижает стоимость и сложность, но не обеспечивает избыточность и время безотказной работы.

- Сетевому специалисту необходимо подключить ПК к сетевому устройству Cisco для начальной настройки. Что требуется для выполнения этой настройки устройства?

- HTTP-доступ

- Доступ через Telnet

- как минимум один рабочий сетевой интерфейс на устройстве Cisco

- клиент эмуляции терминала *

Объяснение:

Поскольку устройство необходимо изначально настроить, сетевое соединение на этом устройстве пока недоступно, следовательно, требуется метод внеполосного управления.Конфигурация, использующая внеполосное управление, требует прямого подключения к консоли или порту AUX и клиента эмуляции терминала.

- Какая конструкция сети будет содержать объем сбоев в сети в случае сбоя?

- сокращение количества резервных устройств и соединений в ядре сети

- Конфигурация всех устройств уровня доступа для совместного использования одного шлюза

- установка только оборудования корпоративного класса по всей сети

- Развертывание коммутаторов уровня распределения попарно и разделение соединений коммутаторов уровня доступа между ними *

Explain:

Одним из способов сдержать влияние сбоя в сети является реализация избыточности.Одним из способов достижения этой цели является развертывание резервных коммутаторов уровня распределения и разделение соединений коммутатора уровня доступа между резервированными коммутаторами уровня распределения. Это создает то, что называется блоком переключения. Сбои в блоке коммутатора содержатся в этом блоке и не разрушают всю сеть.

- Какие три функции коммутатора уровня доступа учитываются при проектировании сети? (Выберите три.)?

- скорость конвергенции отказоустойчивость

- сдерживание вещательного трафика

- тариф на переадресацию *

- Питание через Ethernet *

- плотность портов *

Explain:

Плотность портов коммутатора (количество портов, доступных на одном коммутаторе), скорость пересылки (сколько данных коммутатор может обрабатывать в секунду) и Power over Ethernet (способность коммутатора передавать питание к устройству по существующей кабельной разводке Ethernet) - это функции коммутатора уровня доступа, которые необходимо учитывать при проектировании сети.Возможности аварийного переключения, скорость конвергенции и сдерживание широковещательного трафика - это особенности уровня распределения.

- Каковы две функции маршрутизатора? (Выберите два.)

- Он соединяет несколько IP-сетей. *

- Он контролирует поток данных с помощью адресов уровня 2.

- Определяет лучший путь для отправки пакетов. *

- Управляет базой данных VLAN.

- Увеличивает размер широковещательного домена.

Explain:

Маршрутизаторы соединяют несколько сетей в организации для обеспечения взаимосвязи между ними. Они выполняют задачу, используя сетевую часть IP-адреса назначения, чтобы определить лучший путь для отправки пакетов в место назначения.

- Какие возможности предоставляет использование специализированных интегральных схем в многоуровневых коммутаторах Cisco?

- объединение физических портов в единый логический интерфейс

- обеспечивает аутентификацию и авторизацию пользователя

- защита трафика данных в случае отказа цепи

- пересылка IP-пакетов независимо от ЦП *

Explain:

Специализированные интегральные схемы (ASIC) увеличивают скорость пересылки коммутатора, позволяя пакетам обходить ЦП для обработки.

- В каком утверждении описываются характеристики коммутаторов Cisco Meraki?

- Они способствуют масштабируемости инфраструктуры, непрерывности работы и транспортной гибкости.

- Это коммутаторы доступа с облачным управлением, которые позволяют виртуальное объединение коммутаторов в стек. *

- Это коммутаторы LAN для кампуса, которые выполняют те же функции, что и коммутаторы Cisco 2960.

- Это коммутаторы поставщика услуг, которые собирают трафик на границе сети.

Explain:

Коммутаторы доступа Cisco Meraki с облачным управлением позволяют виртуальное объединение коммутаторов в стек. Они контролируют и настраивают тысячи портов коммутатора через Интернет без вмешательства ИТ-персонала на месте.

- Сетевой инженер изучает проект сети, в котором используется корпоративный маршрутизатор с фиксированной конфигурацией, поддерживающий как LAN, так и WAN-соединения. Однако инженер понимает, что у маршрутизатора недостаточно интерфейсов для поддержки роста и расширения сети.Какой тип устройства следует использовать в качестве замены?

- Коммутатор уровня 3

- модульный маршрутизатор *

- устройство PoE

- другой маршрутизатор с фиксированной конфигурацией

Explain:

Модульные маршрутизаторы предоставляют несколько слотов, которые позволяют разработчику сети изменять или увеличивать количество интерфейсов, существующих на маршрутизаторе. Коммутатор уровня 3 может увеличить количество портов, доступных на маршрутизаторе, но не будет обеспечивать подключение к глобальной сети.Возможность PoE устройства не связана с количеством портов, которые оно имеет. Использование другого маршрутизатора с фиксированной конфигурацией не обеспечит гибкости для адаптации к будущему росту, которую обеспечит использование модульного маршрутизатора.

- В какой ситуации сетевой администратор установил бы коммутатор Cisco Nexus Series или Cisco Catalyst 6500 Series для повышения масштабируемости инфраструктуры?

- для включения виртуального стекирования коммутаторов для обеспечения доступа с облачным управлением

- в сети поставщика услуг для обеспечения интегрированной безопасности и упрощенного управления

- в сети центра обработки данных для обеспечения расширения и гибкости транспортировки *

- в сети LAN кампуса в качестве коммутаторов уровня доступа

Explain:

Коммутаторы серии Cisco Nexus используются в центрах обработки данных для обеспечения масштабируемости инфраструктуры, непрерывности работы и гибкости транспорта.Они также предоставляют безопасные мультитенантные услуги, добавляя интеллектуальную технологию виртуализации в сеть центра обработки данных.

- Какое утверждение описывает характеристику коммутаторов Cisco Catalyst 2960?

- Они не поддерживают активный коммутируемый виртуальный интерфейс (SVI) с версиями IOS до 15.x.

- Их лучше всего использовать в качестве коммутаторов уровня распределения.

- Это модульные переключатели.

- Новые коммутаторы Cisco Catalyst 2960-C поддерживают сквозную передачу PoE.*

Объяснение:

Коммутаторы Cisco Catalyst 2960 поддерживают один активный коммутируемый виртуальный интерфейс (SVI) с версиями IOS до 15.x. Они обычно используются в качестве коммутаторов уровня доступа и имеют фиксированную конфигурацию.

- См. Выставку. Какая команда была введена на коммутаторе Cisco, в результате чего были отображены выходные данные?

- показать таблицу MAC-адресов

- показать трусики vlan

- показать сводку vlan

- показать адрес безопасности порта *

Explain:

Команда show port-security address отображает все безопасные MAC-адреса, настроенные на всех интерфейсах коммутатора.Команда show mac-address-table отображает все MAC-адреса, которые узнал коммутатор, способ получения этих адресов (динамический / статический), номер порта и VLAN, назначенную порту. Команда show vlan Short отображает доступные VLAN и порты, назначенные каждой VLAN. Команда show vlan summary отображает количество всех настроенных сетей VLAN.

- Что характерно для внутриполосного управления устройством?

- Использует клиент эмуляции терминала.

- Используется для начальной настройки или когда сетевое соединение недоступно.

- Используется прямое подключение к консоли или порту AUX.

- Он используется для мониторинга и внесения изменений в конфигурацию сетевого устройства через сетевое соединение. *

Explain:

Внутриполосное управление устройством используется для отслеживания и внесения изменений в конфигурацию сетевого устройства через сетевое соединение. Конфигурация с использованием внутриполосного управления требует, чтобы на устройстве был подключен и работоспособен хотя бы один сетевой интерфейс, а также для доступа к устройству требуется использование Telnet, SSH или HTTP.

- Какие два требования должны всегда выполняться для использования внутриполосного управления для настройки сетевого устройства? (Выберите два.)

- прямое подключение к консольному порту

- прямое подключение к вспомогательному порту

- клиент эмуляции терминала

- как минимум один подключенный и работающий сетевой интерфейс *

- Доступ к устройству через Telnet, SSH или HTTP *

Объяснение:

Прямые подключения к консоли и вспомогательным портам позволяют осуществлять внеполосное управление.Программное обеспечение для эмуляции терминала требуется не всегда, поскольку внутриполосное управление может выполняться с помощью браузера.

- Какой параметр указывает на возможности устройства Cisco IOS при выборе или обновлении устройства Cisco IOS?

- номер выпуска

- платформа

- номер версии

- набор функций *

Explain:

Номер версии и номер выпуска относятся ко всей операционной системе устройства.Платформа относится к конкретной модели устройства. Набор функций определяет, на что способно конкретное устройство.

- Сразу после того, как маршрутизатор завершит свою последовательность загрузки, сетевой администратор хочет проверить конфигурацию маршрутизатора. Какие из следующих команд администратор может использовать для этой цели в привилегированном режиме EXEC? (Выберите два.)

- показать вспышку

- счет NVRAM

- показать конфигурацию запуска *

- показать текущую конфигурацию *

- показать версию

Объяснение:

Команда show startup-config может использоваться для отображения конфигурации устройства Cisco, хранящейся в NVRAM.Команду show running-config можно использовать для отображения текущей активной конфигурации, хранящейся в ОЗУ. Команда show flash отображает файлы (не содержимое файла), хранящиеся во флэш-памяти.

- Вопрос в представленном виде:

Загрузите файл PDF ниже:

.