Какие продукты можно на атаке

Диета Дюкана: атака, разрешенные продукты (таблица)

Поговорим о том, что представляет собой диета Дюкана – атака. Разрешенные продукты, таблица основных фаз и важные правила – все это вы узнаете из нашей статьи.

Основные принципы фазы Атаки

Диета французского диетолога Дюкана подразумевает в рационе белковую пищу с минимумом углеводов. Отличительной особенностью первого этапа является быстрое сбрасывание веса.

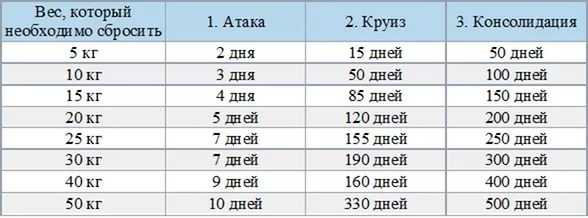

Количество килограммов, которые вы сможете потерять за первые два дня, — от 5 до 7. А за неделю можно сбросить до 25 кг в зависимости от начальной массы тела. Единственное правило — не использовать Атаку более 10 дней.

Давайте подробнее. Смысл Атаки — в молниеносном воздействии. Сам Дюкан считает, что это даст вам толчок худеть дальше, но уже в более щадящем режиме. В какой-то степени это работает, но разумный подход никто не отменял. Отнеситесь серьезно к требованию сроков Атаки. 10 дней – это максимум. И чем меньше вам нужно сбросить, тем меньше вы должны сидеть на первой фазе.

По факту Атака – это сушка у спортсменов. Вы вносите в рацион белковые продукты, исключая любые углеводы. Организм больше не получает энергию из поступающих продуктов, ведь углеводов нет, а белок – это строительный материал. Так что вашему телу просто приходится черпать энергию из альтернативных источников – из вашего подкожного жира.

Помните, что белковое питание без углеводов – это сильный стресс для тела, поскольку весь организм перестраивается на новый режим. Похудение будет заметным, но не забывайте о здоровье. Диетологи не зря предостерегают нас – питание на одном белке хорошо для нескольких дней, но это не может быть рационом каждого дня дольше недели.

Еще один важный нюанс – сколько ваше тело способно сбросить. Не ждите, что при 70 кг вы сбросите за 10 дней 25 кг. Такие цифры могут быть у людей с серьезной избыточной массой – от 120 кг и выше. Первое время вес будет уходить очень хорошо, постепенно теряя скорость. Это хорошо и нормально, не форсируйте события. Чем больше веса носит ваше тело, тем болезненней оно перестраивается – сердцу, позвоночнику и всем системам нужно какое-то время, чтобы отрегулировать работу при новом весе. А если каждый день изменения будут радикальными, это чревато.

Разрешенные продукты

Дюкан настаивает на приеме овсяных отрубей на протяжении всего времени (по 1,5 ст. л. в день). Овсяные отруби можно заменить на гречневую крупу из-за ее запасов клетчатки. Не превышайте норму, но и не снижайте – ориентируйтесь по своему самочувствию.

Отруби почистят организм от шлаков, пока вы будете худеть. При обычном рационе с этим отлично справляются овощи, зелень и фрукты, но сейчас на Атаке у вас нет возможности их есть в достаточных количествах, потому отруби придутся кстати.

Шлаки – это тоже лишние килограммы. Их исчезновение придется вам по душе – почувствуется легкость во всем теле, появится больше энергии.

Итак, каких правил вам нужно придерживаться на Атаке:

- основа рациона – белковое питание;

- почти полный отказ от жиров или углеводов;

- активный образ жизни и прогулки на свежем воздухе;

- чистая вода 2 л в день;

- отсутствие в питании соли;

- витамины.

При соблюдении этих несложных правил стабилизируется работа кишечника и теряются лишние килограммы.

Продукты на Атаке

Для любителей мясных, твороженных, рыбных блюд, а также яиц и морепродуктов фаза Атаки станет вкуснейшим этапом диеты. Вы не будете голодать, только кушать и при этом худеть.

Что можно и нужно:

- мясо: свежая телятина, нежирный стейк из говядины, бастурма, крольчатина, нежирная свиная ветчина, лошадиное мясо;

- рыба: окунь, осетровые, пикша, треска, камбала, минтай, хек, навага, семга, карп, лосось, судак, форель, скумбрия;

- субпродукты: сердце куриное, печень говяжья, почки, языки;

- птичье мясо: курица, страус, индейка, цесарка, перепела;

- морепродукты: креветки, мидии, раки, крабы, гребешки, кальмары, рапаны;

- молочные и кисломолочные продукты: кефир, творог, молоко, йогурт (все обезжиренное), плавленый, мягкий и соевый сыр;

- овощи: спаржа, помидоры, баклажаны, свекла, сельдерей, шпинат, патиссоны, морковь, лук, огурцы, редис, кабачки, тыква, любая капуста, салат;

- яйца: перепелиные и куриные.

Приготовить пищу можно различными способами, главное — без жарки на растительном масле. Готовьте на гриле, в духовке, на пару.

Вместо сахара используйте сахарозаменители. Пить можно абсолютно любые напитки без сахара, и даже газированные, в которых есть отметка «Лайт». Но! Давайте остановимся на этом подробнее. Несмотря на убеждение Дюкана в том, что можно пить газированные напитки и использовать сахарозаменители, с этими двумя категориями продуктов нужно быть очень осторожными.

Да, сахар вреден для фигуры и здоровья, но серьезных исследований в отношении сахарозаменителей пока еще не было. Часть из них может приводить к нарушениям работы органов, ведь это концентраты. Будьте осторожнее.

Что касается газированных напитков, то в них однозначно есть добавки, от которых лучше отказаться. Хотите пить – пейте воду.

Что касается пищевых добавок, то берите натуральные:

- имбирь;

- корица;

- уксус;

- лимон;

- лук;

- чеснок;

- петрушка;

- куркума;

- тмин;

- горчица;

- бальзамический соус;

- желатин.

Ограничено следует употреблять томатную пасту (2 столовые ложки), крабовые натуральные палочки (8 штук в день), желток из яйца (2 штуки в день).

Под строгим запретом следующие продукты:

- картофель;

- жиры;

- свинина жирная;

- баранина;

- макароны;

- все виды бобовых;

- соусы, майонезы;

- сахар и все виды сладкого.

Меню на неделю для Атаки

Понедельник

- Завтрак – омлет из домашних яиц, нежирная ветчина, зеленый чай.

- Обед – уха с красной рыбы.

- Полдник – молоко, творог.

- Ужин – нежирный стейк из индюка, кефир.

Вторник

- Завтрак – 2 кусочка хека, кофе или зеленый чай.

- Обед – курица на гриле с травами, молоко обезжиренное.

- Полдник – запеканка из обезжиренного творога, натуральный йогурт.

- Ужин – отбивные из фарша, травяной чай.

Среда

- Завтрак – творог, ромашковый чай.

- Обед – каша из овсяных отрубей, зеленый чай.

- Полдник – твороженные сырники, натуральный йогурт.

- Ужин – жареный окунь, травяной чай.

Четверг

- Завтрак – вареная курица, кофе или чай.

- Обед – уха с разной рыбой, чай с мятой.

- Полдник – соевый сыр, зеленый чай.

- Ужин – салат «Мимоза», отвар из шиповника.

Пятница

- Завтрак – творожная лимонная запеканка, натуральный йогурт.

- Обед – легкий бульон с перепелами, травяной чай.

- Полдник – блинчики из отрубей, кефир.

- Ужин – котлеты из нежирной свинины, молоко.

Суббота

- Завтрак – 2 вареных яйца или омлет, ромашковый чай или кофе.

- Обед – стейки из телятины, чай с мятой.

- Полдник – творог, натуральный йогурт.

- Ужин – индюшатина в соку, молоко.

Воскресенье

- Завтрак – плавленый сыр, гречневая каша на молоке.

- Обед – уха из лосося, ромашковый чай.

- Полдник – овсяная каша из отрубей, молоко.

- Ужин – кальмары, соевый сыр, кефир.

Советы для начинающих

Для любого организма тяжело моментально адаптироваться к резкой смене продуктов питания и стиля жизни. Соблюдайте осторожность, чтобы не причинить себе невидимый вред.

Начинайте диету, когда вы отправляетесь в отпуск или на выходных. Вам предстоит отказаться от глюкозы, а это значит, что самочувствие немного ухудшится: головные боли, сонливость, вялость. У некоторых даже появляется плохой запах изо рта и запах растворителя от тела. Такой адаптационный процесс займет 2 — 3 дня.

Для поддержания диеты и улучшения состояния гуляйте на улице по 40 минут в день. А пока гуляете, выпивайте 0,5 л чистой воды.

Регулярные занятия спортом, особенно водные, помогут ускорить процесс похудения. Важно не переусердствовать и заниматься регулярно. Утром полезна небольшая зарядка длительностью 15 — 30 минут.

Не пренебрегайте физической активностью, именно она приведет организм в тонус, пока вы избавляетесь от лишнего.

Так начинается диета Дюкана – атака. Разрешенные продукты (таблица), важные правила и нюансы – теперь это все у вас есть. Добавляйте страницу в свои закладки и смело приступайте к похудению.

17 типов атак кибербезопасности, от которых необходимо защититься в 2020 г.

Что такое кибератака?

Кибератака - это преднамеренное использование компьютерных систем, сетей и предприятий, зависящих от технологий. Эти атаки используют вредоносный код для изменения компьютерного кода, данных или логики. Это приводит к разрушительным последствиям, которые могут поставить под угрозу ваши данные и обнародовать киберпреступления, такие как кража информации и личных данных. Кибератака также известна как атака компьютерной сети (CNA).

Распространенные типы атак на кибербезопасность

Фишинговые атаки

Фишинг - это тип социальной инженерии, обычно используемый для кражи пользовательских данных, таких как номера кредитных карт и учетные данные. Это происходит, когда злоумышленник, выдавая себя за доверенного лица, обманом заставляет жертву открыть текстовое сообщение, электронную почту или мгновенное сообщение. Затем жертву обманом заставляют открыть вредоносную ссылку, которая может привести к зависанию системы в результате атаки программы-вымогателя, раскрытия конфиденциальной информации или установки вредоносного ПО.

Это нарушение может иметь катастрофические последствия. Для физического лица это включает кражу личных данных, кражу средств или несанкционированные покупки.

Фишинг часто используется для закрепления в правительственных или корпоративных сетях в рамках более важного заговора, такого как расширенная постоянная угроза (APT). В таком случае сотрудники скомпрометированы, чтобы получить привилегированный доступ к защищенным данным, распространять вредоносное ПО в закрытой среде и обходить параметры безопасности.

Узнайте больше о фишинговых атаках.

Копье-фишинговые атаки

Spear phishing - это электронное письмо, направленное определенному лицу или организации, желающее получить несанкционированный доступ к важной информации. Эти взломы не выполняются случайными злоумышленниками, но, скорее всего, выполняются людьми, стремящимися к коммерческой тайне, финансовой выгоде или военной разведке.

По всей видимости, электронные письмаSpear-фишинга исходят от лица в организации получателя или от кого-то, кого цель знает лично. Довольно часто эти действия осуществляют спонсируемые государством хактивисты и хакеры.Киберпреступники также проводят эти атаки с целью перепродажи конфиденциальных данных частным компаниям и правительствам. Эти злоумышленники используют социальную инженерию и индивидуально разработанные подходы для эффективной персонализации веб-сайтов и сообщений.

Узнайте больше о целевых фишинговых атаках.

Китовая фишинговая атака

Китовая фишинговая атака - это тип фишинга, в центре которого находятся высокопоставленные сотрудники, такие как финансовый директор или генеральный директор. Он направлен на кражу важной информации, поскольку лица, занимающие более высокие должности в компании, имеют неограниченный доступ к конфиденциальной информации.Самый китобойный инстанс

.Что такое киберугрозы и что с ними делать

Вы, наверное, слышали термин «киберугроза», который часто используют в СМИ. Но что это за киберугрозы?

Угроза кибербезопасности или кибербезопасности - это злонамеренное действие, направленное на повреждение данных, кражу данных или нарушение цифровой жизни в целом. Кибератаки включают такие угрозы, как компьютерные вирусы, утечки данных и атаки типа «отказ в обслуживании» (DoS). Однако, чтобы по-настоящему понять эту концепцию, давайте немного углубимся в предысторию кибербезопасности.

Содержание

Что такое киберугрозы?

Типы угроз кибербезопасности

Источники угроз кибербезопасности

Лучшие практики киберзащиты и защиты

Выводы

Что такое киберугрозы?

В 1950-х годах слово «кибер» использовалось для обозначения кибернетики - науки о понимании управления и движения машин и животных. За этим последовало слово «кибер», что означает «компьютеризированный».

В 1990-е годы появился новый термин, связанный с кибернетикой.Слово «киберпространство» появилось для обозначения изобретенного физического пространства, которое, по мнению некоторых людей, существует за электронной деятельностью вычислительных устройств.

Киберугрозы в наши дни

Сегодня этот термин используется почти исключительно для описания вопросов информационной безопасности. Поскольку трудно представить себе, как цифровые сигналы, проходящие по проводам, могут представлять собой атаку, мы стали визуализировать цифровое явление как физическое.

Кибератака - это атака, направленная против нас (то есть наших цифровых устройств) с помощью киберпространства.Киберпространство, виртуальное пространство, которого не существует, стало метафорой, помогающей нам понять цифровое оружие, которое намеревается причинить вред.

Однако реальны намерения злоумышленника, а также потенциальное воздействие. Хотя многие кибератаки представляют собой всего лишь неудобства, некоторые из них довольно серьезны и даже могут угрожать жизни людей.

Почему нужно защищаться от киберугроз?

Киберугрозы - большое дело. Кибератаки могут вызвать отключение электричества, выход из строя военной техники и нарушение секретов национальной безопасности.Они могут привести к краже ценных конфиденциальных данных, таких как медицинские записи. Они могут нарушить работу телефонных и компьютерных сетей или парализовать системы, сделав данные недоступными. Не будет преувеличением сказать, что киберугрозы могут повлиять на функционирование жизни, какой мы ее знаем.

Угрозы тоже становятся серьезнее. Gartner объясняет: «Риски кибербезопасности пронизывают каждую организацию и не всегда находятся под прямым контролем ИТ-отдела. Бизнес-лидеры продвигаются вперед со своими инициативами в области цифрового бизнеса, и эти лидеры каждый день принимают решения, связанные с рисками, связанными с технологиями.Повышенный кибер-риск - это реальность, но и решения для защиты данных тоже ».

Правительство США серьезно относится к киберугрозам, но, похоже, слишком медленно их устраняет. Управление по управлению и бюджету Белого дома показало, что из 96 оцениваемых им федеральных агентств 74 процента были либо «подвержены риску», либо «высокому риску» для кибератак. Им требовалось немедленное улучшение безопасности.

Правительство США столкнулось с многочисленными серьезными утечками данных за последние несколько лет.Примеры включают массовое нарушение Федерального управления кадров и кражу секретных кодов ВМС США. Обе атаки приписываются китайским государственным спецслужбам.

Типы угроз кибербезопасности

Угрозы кибербезопасности делятся на три основные категории намерений. Злоумышленники преследуют финансовую выгоду или срыв шпионажа (включая корпоративный шпионаж - кражу патентов или государственный шпионаж).

Практически каждая киберугроза попадает в один из этих трех режимов.Что касается методов атаки, у злоумышленников есть множество вариантов.

Существует десять распространенных типов киберугроз:

- Вредоносное ПО. Программное обеспечение, которое выполняет вредоносную задачу на целевом устройстве или в сети, например повреждение данных или захват системы.

- Фишинг. Атака по электронной почте, которая включает в себя обман получателя электронной почты, чтобы он раскрыл конфиденциальную информацию или загрузил вредоносное ПО, щелкнув мышью по гиперпозиции.Кибератака

- каковы распространенные киберугрозы?

Как часто происходят кибератаки?

кибератаки поражают бизнес каждый день. Бывший генеральный директор Cisco Джон Чемберс однажды сказал: «Есть два типа компаний: те, которые были взломаны, и те, кто еще не знает, что они были взломаны». Согласно ежегодному отчету Cisco по кибербезопасности, с января 2016 года по октябрь 2017 года общий объем мероприятий увеличился почти в четыре раза.

Почему люди совершают кибератаки?

Киберпреступность растет с каждым годом, поскольку люди пытаются извлечь выгоду из уязвимых бизнес-систем.Часто злоумышленники ищут выкуп: 53% кибератак привели к ущербу в размере 500 000 долларов и более.

Киберугрозы также могут запускаться по скрытым мотивам. Некоторые злоумышленники рассматривают уничтожение систем и данных как форму «хактивизма».

Что такое ботнет?

Ботнет - это сеть устройств, зараженных вредоносным ПО, например вирусом. Злоумышленники могут управлять ботнетом как группой без ведома владельца с целью увеличения масштабов своих атак.Часто ботнет используется для подавления систем при атаке распределенного отказа в обслуживании (DDoS).

.10 самых распространенных типов кибератак

Кибератака - это любой тип наступательных действий, направленных на компьютерные информационные системы, инфраструктуры, компьютерные сети или персональные компьютерные устройства с использованием различных методов кражи, изменения или уничтожения данных или информационных систем. .

Сегодня я опишу 10 наиболее распространенных типов кибератак:

- Атаки типа отказ в обслуживании (DoS) и распределенный отказ в обслуживании (DDoS)

- Атака типа Man-in-the-middle (MitM)

- Фишинговые и целевые фишинговые атаки

- Прямая атака

- Парольная атака

- SQL-инъекционная атака

- Атака межсайтового скриптинга (XSS)

- Атака с перехватом

- Атака в день рождения

- Атака вредоносного ПО

1.Атаки типа «отказ в обслуживании» (DoS) и распределенный отказ в обслуживании (DDoS)

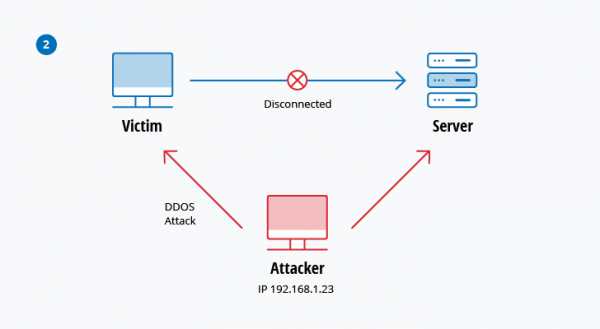

Атака «отказ в обслуживании» приводит к перегрузке ресурсов системы, поэтому она не может отвечать на запросы обслуживания. DDoS-атака также является атакой на ресурсы системы, но запускается с большого количества других хост-машин, зараженных вредоносным ПО, контролируемым злоумышленником.

В отличие от атак, которые предназначены для того, чтобы позволить злоумышленнику получить или расширить доступ, отказ в обслуживании не дает злоумышленникам прямых преимуществ.Некоторым из них достаточно получить отказ в обслуживании. Однако, если атакованный ресурс принадлежит бизнес-конкуренту, то выгода для злоумышленника может быть достаточно реальной. Другой целью DoS-атаки может быть отключение системы, чтобы можно было запустить другой вид атаки. Одним из распространенных примеров является перехват сеанса, о котором я расскажу позже.

Существуют различные типы DoS- и DDoS-атак; наиболее распространены атаки TCP SYN flood, teardrop, smurf, ping-of-death и ботнеты.

TCP SYN flood-атака

В этой атаке злоумышленник использует использование буферного пространства во время рукопожатия инициализации сеанса протокола управления передачей (TCP). Устройство злоумышленника заполняет небольшую очередь внутри процесса целевой системы запросами на соединение, но не отвечает, когда целевая система отвечает на эти запросы. Это приводит к тому, что целевая система теряет время ожидания ответа от устройства злоумышленника, что приводит к сбою системы или ее невозможности использовать при заполнении очереди подключений.

Существует несколько мер противодействия атаке TCP SYN flood:

- Поместите серверы за брандмауэр, настроенный для остановки входящих SYN-пакетов.

- Увеличьте размер очереди подключений и уменьшите время ожидания для открытых подключений.

Атака Teardrop

Эта атака заставляет поля длины и смещения фрагментации в последовательных пакетах Интернет-протокола (IP) перекрывать друг друга на атакованном хосте; атакованная система пытается восстановить пакеты во время процесса, но терпит неудачу.Тогда целевая система сбивается с толку и дает сбой.

Если у пользователей нет патчей для защиты от этой DoS-атаки, отключите SMBv2 и заблокируйте порты 139 и 445.

Smurf-атака

Эта атака включает использование IP-спуфинга и ICMP для насыщения целевой сети трафиком. Этот метод атаки использует эхо-запросы ICMP, нацеленные на широковещательные IP-адреса. Эти ICMP-запросы исходят с поддельного адреса «жертвы». Например, если предполагаемый адрес жертвы - 10.0.0.10, злоумышленник может подменить эхо-запрос ICMP от 10.0.0.10 на широковещательный адрес 10.255.255.255. Этот запрос пойдет на все IP-адреса в диапазоне, а все ответы будут возвращаться к 10.0.0.10, что приведет к перегрузке сети. Этот процесс является повторяемым и может быть автоматизирован для создания огромных перегрузок сети.

Чтобы защитить ваши устройства от этой атаки, вам необходимо отключить IP-трансляции на маршрутизаторах. Это предотвратит запрос широковещательной рассылки ICMP на сетевых устройствах.Другой вариант - настроить конечные системы так, чтобы они не отвечали на пакеты ICMP с широковещательных адресов.

Пинг смертельной атаки

Этот тип атаки использует IP-пакеты для "эхо-запроса" целевой системы с размером IP более 65 535 байт. IP-пакеты такого размера не допускаются, поэтому злоумышленник фрагментирует IP-пакет. После повторной сборки пакета целевая система может столкнуться с переполнением буфера и другими сбоями.

Пинг смертельных атак может быть заблокирован с помощью брандмауэра, который проверяет фрагментированные IP-пакеты на максимальный размер.

Ботнеты

Ботнеты - это миллионы систем, зараженных вредоносным ПО, контролируемых хакерами с целью проведения DDoS-атак. Эти боты или зомби-системы используются для проведения атак на целевые системы, часто подавляя пропускную способность целевой системы и возможности обработки. Эти DDoS-атаки сложно отследить, поскольку ботнеты расположены в разных географических точках.

Ботнеты могут быть смягчены с помощью:

- RFC3704 фильтрации, которая запрещает трафик с поддельных адресов и помогает обеспечить отслеживание трафика до его правильной исходной сети.Например, фильтрация RFC3704 будет отбрасывать пакеты с адресов списка bogon.

- Фильтрация черной дыры, которая отбрасывает нежелательный трафик до того, как он попадет в защищенную сеть. При обнаружении DDoS-атаки хост BGP (Border Gateway Protocol) должен отправлять обновления маршрутизации маршрутизаторам ISP, чтобы они направляли весь трафик, идущий к серверам-жертвам, на интерфейс null0 на следующем переходе.

2. Атака «человек посередине» (MitM)

Атака MitM происходит, когда хакер вставляет себя между коммуникациями клиента и сервера.Вот несколько распространенных типов атак типа «человек посередине»:

Захват сеанса

В этом типе атаки MitM злоумышленник захватывает сеанс между доверенным клиентом и сетевым сервером. Атакующий компьютер заменяет доверенный клиент своим IP-адресом, пока сервер продолжает сеанс, полагая, что он обменивается данными с клиентом. Например, атака может разворачиваться так:

- Клиент подключается к серверу.

- Компьютер злоумышленника получает контроль над клиентом.

- Компьютер злоумышленника отключает клиента от сервера.

- Компьютер злоумышленника заменяет IP-адрес клиента своим собственным IP-адресом, а

подделывает порядковые номера клиента. - Компьютер злоумышленника продолжает диалог с сервером, и сервер считает, что все еще обменивается данными с клиентом.

IP-спуфинг

IP-спуфинг используется злоумышленником, чтобы убедить систему, что она обменивается данными с известным, доверенным объектом, и предоставить злоумышленнику доступ к системе.Злоумышленник отправляет пакет с IP-адресом источника известного доверенного хоста вместо своего собственного IP-адреса источника на целевой хост. Целевой хост может принять пакет и действовать в соответствии с ним.

Replay

Атака воспроизведения происходит, когда злоумышленник перехватывает и сохраняет старые сообщения, а затем пытается отправить их позже, выдавая себя за одного из участников. Этот тип можно легко противопоставить с помощью временных меток сеанса или одноразового номера (случайное число или строка, которая изменяется со временем).

В настоящее время не существует единой технологии или конфигурации для предотвращения всех атак MitM.Как правило, шифрование и цифровые сертификаты обеспечивают эффективную защиту от атак MitM, гарантируя как конфиденциальность, так и целостность связи. Но атака «человек посередине» может быть внедрена в середину коммуникаций таким образом, что шифрование не поможет - например, злоумышленник «A» перехватывает открытый ключ человека «P» и заменяет его своим собственным публичным ключом. ключ. Тогда любой, кто хочет отправить зашифрованное сообщение в P, используя открытый ключ P, неосознанно использует открытый ключ A.Следовательно, A может прочитать сообщение, предназначенное для P, а затем отправить сообщение P, зашифрованное с помощью реального открытого ключа P, и P никогда не заметит, что сообщение было скомпрометировано. Кроме того, A также может изменить сообщение перед повторной отправкой его P. Как видите, P использует шифрование и думает, что его информация защищена, но это не так из-за атаки MitM.

Итак, как вы можете убедиться, что открытый ключ P принадлежит P, а не A? Для решения этой проблемы были созданы центры сертификации и хэш-функции.Когда человек 2 (P2) хочет отправить сообщение P, а P хочет быть уверенным, что A не прочитает или не изменит сообщение и что сообщение действительно пришло от P2, необходимо использовать следующий метод:

- P2 создает симметричный ключ и шифрует его открытым ключом P.

- P2 отправляет зашифрованный симметричный ключ на P.

- P2 вычисляет хэш-функцию сообщения и подписывает его цифровой подписью.

- P2 шифрует свое сообщение и подписанный хэш сообщения с помощью симметричного ключа и отправляет все в P.

- P может получить симметричный ключ от P2, потому что только он имеет закрытый ключ для расшифровки шифрования.

- P, и только P, может расшифровать симметрично зашифрованное сообщение и подписанный хэш, потому что у него есть симметричный ключ.

- Он может проверить, что сообщение не было изменено, потому что он может вычислить хэш полученного сообщения и сравнить его с подписанным цифровой подписью.

- P также может доказать себе, что P2 был отправителем, потому что только P2 может подписать хэш, чтобы он был проверен открытым ключом P2.

3. Фишинговые и целевые фишинговые атаки

Фишинговые атаки - это практика отправки электронных писем, которые кажутся из надежных источников, с целью получения личной информации или оказания влияния на пользователей, чтобы они что-то сделали. Он сочетает в себе социальную инженерию и технические уловки. Это может быть вложение к электронному письму, которое загружает вредоносное ПО на ваш компьютер. Это также может быть ссылка на незаконный веб-сайт, который может обманом заставить вас загрузить вредоносное ПО или передать вашу личную информацию.

Целевой фишинг - это очень целевой вид фишинга. Злоумышленники тратят время на изучение целей и создание сообщений личного и актуального характера. Из-за этого целевой фишинг может быть очень сложно идентифицировать и еще сложнее защитить от него. Один из самых простых способов, которыми хакер может провести целевую фишинговую атаку, - это спуфинг электронной почты, когда информация в разделе «От» электронного письма фальсифицируется, создавая впечатление, будто она исходит от кого-то, кого вы знаете, например ваше руководство или ваша партнерская компания.Еще один метод, который мошенники используют для повышения достоверности своей истории, - это клонирование веб-сайтов: они копируют законные веб-сайты, чтобы обмануть вас и ввести личные данные (PII) или учетные данные.

Чтобы снизить риск фишинга, вы можете использовать следующие методы:

- Критическое мышление - Не соглашайтесь с тем, что электронное письмо является реальным делом только потому, что вы заняты или напряжены, или у вас есть 150 других непрочитанных сообщений. ваш почтовый ящик. Остановитесь на минуту и проанализируйте электронную почту.

- При наведении указателя мыши на ссылки - Наведите указатель мыши на ссылку, но не нажимайте на нее ! Просто наведите указатель мыши h на ссылку и посмотрите, куда вас на самом деле приведет. Примените критическое мышление, чтобы расшифровать URL.

- Анализ заголовков электронной почты - Заголовки электронной почты определяют, как письмо попало на ваш адрес. Параметры «Reply-to» и «Return-Path» должны вести к тому же домену, который указан в электронном письме.

- Песочница - Вы можете тестировать содержимое электронной почты в среде песочницы, регистрируя активность, открывая вложение или щелкая ссылки внутри сообщения.

4. Drive-атакой

Drive-путем загрузки атак являются распространенным способом распространения вредоносных программ. Хакеры ищут небезопасные веб-сайты и внедряют вредоносный скрипт в код HTTP или PHP на одной из страниц. Этот сценарий может установить вредоносное ПО непосредственно на компьютер того, кто посещает сайт, или может перенаправить жертву на сайт, контролируемый хакерами. Попутные загрузки могут происходить при посещении веб-сайта, просмотре сообщения электронной почты или всплывающего окна. В отличие от многих других типов атак кибербезопасности, проездной не требует от пользователя каких-либо действий для активного включения атаки - вам не нужно нажимать кнопку загрузки или открывать вредоносное вложение электронной почты, чтобы заразиться.Попутная загрузка может использовать приложение, операционную систему или веб-браузер, которые содержат недостатки безопасности из-за неудачных обновлений или отсутствия обновлений.

Чтобы обезопасить себя от атак «проездом», необходимо обновлять браузеры и операционные системы и избегать веб-сайтов, которые могут содержать вредоносный код. Придерживайтесь сайтов, которые вы обычно используете, но имейте в виду, что даже эти сайты можно взломать. Не храните на устройстве слишком много ненужных программ и приложений. Чем больше у вас подключаемых модулей, тем больше уязвимостей можно использовать с помощью проездных атак.

5. Парольная атака

Поскольку пароли являются наиболее часто используемым механизмом для аутентификации пользователей в информационной системе, получение паролей является распространенным и эффективным методом атаки. Доступ к паролю человека можно получить, осмотрев его стол, «обнюхивая» подключение к сети для получения незашифрованных паролей, используя социальную инженерию, получив доступ к базе данных паролей или просто угадав. Последний подход может быть выполнен случайным или систематическим образом:

- Подбор пароля методом перебора означает использование случайного подхода, пробуя разные пароли и надеясь, что один сработает. Можно применить некоторую логику, пробуя пароли, связанные с личным паролем. имя, должность, хобби и т. д.

- При атаке по словарю , словарь общих паролей используется для попытки получить доступ к компьютеру и сети пользователя. Один из подходов - скопировать зашифрованный файл, содержащий пароли, применить такое же шифрование к словарю часто используемых паролей и сравнить результаты.

Чтобы защитить себя от атак по словарю или перебора, вам необходимо реализовать политику блокировки учетной записи, которая заблокирует учетную запись после нескольких попыток ввода неверного пароля.Вы можете следовать этим рекомендациям по блокировке учетной записи, чтобы настроить ее правильно.

6. Атака с помощью SQL-инъекции

SQL-инъекция стала обычной проблемой для веб-сайтов, управляемых базами данных. Это происходит, когда злоумышленник выполняет SQL-запрос к базе данных через входные данные от клиента к серверу. Команды SQL вставляются во входные данные плоскости данных (например, вместо имени входа или пароля) для выполнения предопределенных команд SQL. Успешный эксплойт SQL-инъекции может считывать конфиденциальные данные из базы данных, изменять (вставлять, обновлять или удалять) данные базы данных, выполнять административные операции (такие как завершение работы) в базе данных, восстанавливать содержимое данного файла и, в некоторых случаях, отдавать команды операционной системе.

Например, веб-форма на веб-сайте может запросить имя учетной записи пользователя, а затем отправить его в базу данных, чтобы получить информацию о связанной учетной записи с использованием динамического SQL, например:

«SELECT * FROM users WHERE account = ' «+ UserProvidedAccountNumber +» '; »

Хотя это работает для пользователей, которые правильно вводят номер своей учетной записи, это оставляет дыру для злоумышленников. Например, если кто-то решил предоставить номер учетной записи «» или «1» = «1» », это приведет к строке запроса:

« SELECT * FROM users WHERE account = '' или '1 '=' 1 '; »

Поскольку ‘1’ = ‘1’ всегда принимает значение ИСТИНА, база данных будет возвращать данные для всех пользователей, а не только для одного пользователя.

Уязвимость к этому типу атак кибербезопасности зависит от того факта, что SQL не делает различий между плоскостями управления и данных. Следовательно, инъекции SQL работают в основном, если веб-сайт использует динамический SQL. Кроме того, внедрение SQL очень распространено в приложениях PHP и ASP из-за преобладания более старых функциональных интерфейсов. Приложения J2EE и ASP.NET с меньшей вероятностью будут легко эксплуатировать SQL-инъекции из-за природы доступных программных интерфейсов.

Чтобы защитить себя от атак SQL-инъекций, примените модель разрешений по крайней мере в ваших базах данных. Придерживайтесь хранимых процедур (убедитесь, что эти процедуры не содержат динамический SQL) и подготовленных операторов (параметризованные запросы). Код, выполняемый для базы данных, должен быть достаточно сильным, чтобы предотвратить атаки с использованием инъекций. Кроме того, проверьте входные данные по белому списку на уровне приложения.

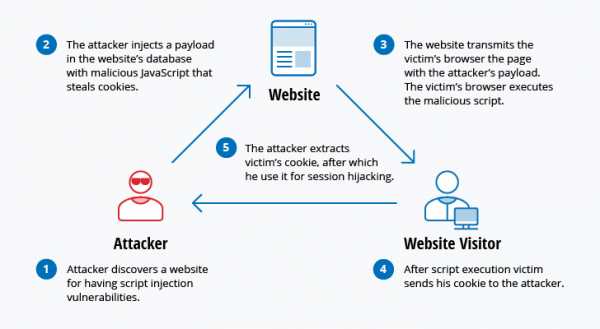

7. Атака с использованием межсайтовых сценариев (XSS)

XSS-атаки используют сторонние веб-ресурсы для запуска сценариев в веб-браузере жертвы или ее приложении с поддержкой сценариев.В частности, злоумышленник внедряет полезную нагрузку с вредоносным кодом JavaScript в базу данных веб-сайта. Когда жертва запрашивает страницу с веб-сайта, веб-сайт передает страницу с полезной нагрузкой злоумышленника в виде части тела HTML в браузер жертвы, который выполняет вредоносный сценарий. Например, он может отправить файл cookie жертвы на сервер злоумышленника, и злоумышленник может извлечь его и использовать для перехвата сеанса. Наиболее опасные последствия возникают, когда XSS используется для эксплуатации дополнительных уязвимостей.Эти уязвимости могут позволить злоумышленнику не только украсть файлы cookie, но и записать нажатия клавиш, делать снимки экрана, обнаруживать и собирать сетевую информацию, а также получать удаленный доступ и управлять машиной жертвы.

Хотя XSS можно использовать в рамках VBScript, ActiveX и Flash, наиболее часто злоупотребляют JavaScript - в первую очередь потому, что JavaScript широко поддерживается в Интернете.

Чтобы защититься от XSS-атак, разработчики могут дезинфицировать данные, вводимые пользователями в HTTP-запросе, перед их отражением.Убедитесь, что все данные проверены, отфильтрованы или экранированы, прежде чем выводить что-либо обратно пользователю, например значения параметров запроса во время поиска. Преобразуйте специальные символы, такие как?, &, /, <,> И пробелы, в их соответствующие эквиваленты в кодировке HTML или URL. Предоставьте пользователям возможность отключать клиентские скрипты.

8. Атака с перехватом

Атака с перехватом происходит путем перехвата сетевого трафика. Путем перехвата злоумышленник может получить пароли, номера кредитных карт и другую конфиденциальную информацию, которую пользователь может отправлять по сети.Перехват может быть пассивным или активным:

- Пассивное прослушивание - Хакер обнаруживает информацию, прослушивая передачу сообщения в сети.

- Активное подслушивание - Хакер активно захватывает информацию, маскируясь под дружеское подразделение и отправляя запросы передатчикам. Это называется зондированием, сканированием или вмешательством.

Обнаружение атак с пассивным подслушиванием часто более важно, чем обнаружение активных, поскольку для активных атак атакующий должен заранее узнать о дружественных юнитах, проводя пассивное подслушивание.

Шифрование данных - лучшая мера противодействия перехвату.

9. Атака по случаю дня рождения

Атака по случаю дня рождения совершается против алгоритмов хеширования, которые используются для проверки целостности сообщения, программного обеспечения или цифровой подписи. Сообщение, обработанное хеш-функцией, создает дайджест сообщения (MD) фиксированной длины, независимо от длины входного сообщения; этот МД однозначно характеризует сообщение. Атака дня рождения относится к вероятности обнаружения двух случайных сообщений, которые генерируют один и тот же MD при обработке хеш-функцией.Если злоумышленник вычисляет для своего сообщения тот же MD, что и пользователь, он может безопасно заменить сообщение пользователя своим, и получатель не сможет обнаружить замену, даже если он сравнит MD.

10. Атака вредоносного ПО

Вредоносное программное обеспечение можно описать как нежелательное программное обеспечение, установленное в вашей системе без вашего согласия. Он может присоединяться к законному коду и распространяться; он может скрываться в полезных приложениях или копироваться в Интернете. Вот некоторые из наиболее распространенных типов вредоносных программ:

- Макровирусы - Эти вирусы заражают приложения, такие как Microsoft Word или Excel.Макровирусы присоединяются к последовательности инициализации приложения. При открытии приложения вирус выполняет инструкции перед передачей управления приложению. Вирус размножается и прикрепляется к другому коду в компьютерной системе.

- Файловые инфекторы - Файловые вирусы обычно прикрепляются к исполняемому коду, например к файлам .exe. Вирус устанавливается при загрузке кода. Другая версия файлового инфектора связывает себя с файлом, создавая вирусный файл с тем же именем, но с расширением.расширение exe. Следовательно, при открытии файла код вируса будет выполняться.

- Инфекторы системы или загрузочной записи - Вирус загрузочной записи прикрепляется к основной загрузочной записи на жестких дисках. Когда система запускается, она просматривает загрузочный сектор и загружает вирус в память, откуда он может распространиться на другие диски и компьютеры.

- Полиморфные вирусы - Эти вирусы маскируются с помощью различных циклов шифрования и дешифрования. Зашифрованный вирус и связанный с ним механизм мутации сначала расшифровываются программой дешифрования.Вирус продолжает заражать область кода. Затем механизм мутации разрабатывает новую процедуру дешифрования, и вирус шифрует механизм мутации и копию вируса с помощью алгоритма, соответствующего новой процедуре дешифрования. Зашифрованный пакет механизма мутации и вируса прикрепляется к новому коду, и процесс повторяется. Такие вирусы трудно обнаружить, но они обладают высоким уровнем энтропии из-за множества модификаций их исходного кода. Антивирусное программное обеспечение или бесплатные инструменты, такие как Process Hacker, могут использовать эту функцию для их обнаружения.

- Скрытые вирусы - Скрытые вирусы берут на себя функции системы, чтобы скрыть себя. Они делают это, скомпрометировав программное обеспечение для обнаружения вредоносных программ, чтобы программа сообщала о зараженной области как о неинфицированной. Эти вирусы скрывают любое увеличение размера зараженного файла или изменение даты и времени последнего изменения файла.

- Трояны - Троян или троянский конь - это программа, которая скрывается в полезной программе и обычно выполняет вредоносную функцию.Основное различие между вирусами и троянами заключается в том, что трояны не могут самовоспроизводиться. Помимо запуска атак на систему, троянец может создать лазейку, которую могут использовать злоумышленники. Например, троян может быть запрограммирован на открытие порта с большим номером, чтобы хакер мог использовать его для прослушивания, а затем для выполнения атаки.

- Логические бомбы - Логические бомбы - это тип вредоносного программного обеспечения, которое добавляется к приложению и запускается определенным событием, например логическим условием или определенной датой и временем.

- Черви - Черви отличаются от вирусов тем, что они не прикрепляются к файлу хоста, а представляют собой автономные программы, которые распространяются по сетям и компьютерам. Черви обычно распространяются через вложения электронной почты; открытие вложения активирует программу-червь. Типичный эксплойт червя заключается в том, что червь рассылает свою копию каждому контакту на адресе электронной почты зараженного компьютера. Помимо выполнения вредоносных действий, червь, распространяющийся по Интернету и перегружающий серверы электронной почты, может привести к атакам типа «отказ в обслуживании» на узлы на сеть.

- Droppers - Капельница - это программа, используемая для установки вирусов на компьютеры. Во многих случаях дроппер не заражен вредоносным кодом и поэтому не может быть обнаружен антивирусным ПО. Дроппер также может подключаться к Интернету и загружать обновления вирусного программного обеспечения, размещенного в скомпрометированной системе.

- Ransomware - Ransomware - это тип вредоносного ПО, которое блокирует доступ к данным жертвы и угрожает опубликовать или удалить его, если не будет уплачен выкуп.В то время как некоторые простые компьютерные программы-вымогатели могут заблокировать систему способом, который не составит труда отменить для знающего человека, более продвинутые вредоносные программы используют метод, называемый криптовирусным вымогательством, которое шифрует файлы жертвы таким образом, что их восстановление без ключ дешифрования.

- Рекламное ПО - Рекламное ПО - это программное приложение, используемое компаниями в маркетинговых целях; рекламные баннеры отображаются во время работы любой программы.Рекламное ПО может быть автоматически загружено в вашу систему при просмотре любого веб-сайта и может быть просмотрено через всплывающие окна или через панель, которая автоматически появляется на экране компьютера.

- Шпионское ПО - Шпионское ПО - это тип программы, которая устанавливается для сбора информации о пользователях, их компьютерах или их привычках просмотра. Он отслеживает все, что вы делаете без вашего ведома, и отправляет данные удаленному пользователю. Он также может загружать и устанавливать другие вредоносные программы из Интернета.Шпионское ПО работает как рекламное ПО, но обычно представляет собой отдельную программу, которая устанавливается по незнанию при установке другого бесплатного приложения.

Заключение

Создание хорошей защиты требует понимания нападения. В этой статье были рассмотрены 10 наиболее распространенных атак кибербезопасности, которые хакеры используют для нарушения работы и компрометации информационных систем. Как видите, у злоумышленников есть много вариантов, таких как атаки DDoS, заражение вредоносным ПО, перехват «человек посередине» и подбор пароля методом перебора, чтобы попытаться получить несанкционированный доступ к критически важным инфраструктурам и конфиденциальным данным.

Меры по смягчению этих угроз различаются, но основы безопасности остаются неизменными: обновляйте свои системы и антивирусные базы, обучите своих сотрудников, настройте брандмауэр, чтобы внести в белый список только определенные порты и хосты, которые вам нужны, сохраняйте надежные пароли используйте модель с наименьшими привилегиями в своей ИТ-среде, регулярно создавайте резервные копии и постоянно проверяйте свои ИТ-системы на предмет подозрительной активности.

Джефф - директор по разработке глобальных решений в Netwrix. Он давний блоггер Netwrix, спикер и ведущий.В блоге Netwrix Джефф делится лайфхаками, советами и приемами, которые могут значительно улучшить ваш опыт системного администрирования.

.